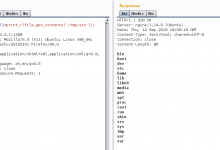

現在的WEB程序基本都有對SQL注入的全局過濾,像PHP開啟了GPC或者在全局文件common.php上使用addslashes()函數對接收的參數進行過濾,尤其是單引號。二次注入也是一種比較常見的注入,它涉及到入庫和出庫。因為有全局轉義所以入庫的時候:

Insert into table (username) values (‘hack\’’);

這樣入庫後轉義符就會消失變成了hack’,這樣如果hack’出庫被帶入查詢的話就會成功的引入了單引號導致注入。

漏洞來源於烏雲:http://www.wooyun.org/bugs/wooyun-2014-068362

原文出處:http://www.cnbraid.com/2016/sql3.html

-------------------

如果你認同支持我們每日分享的文章的話,請幫我們按個讚並且點擊追蹤「搶先看」,這樣就可以快速獲得最新消息囉!

您的分享及點讚,是我們最大的動力來源。

https://www.facebook.com/LonelyPoPo/