原文出處:https://www.anquanke.com/post/id/156299

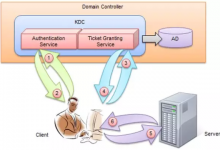

Mimikatz能夠從記憶體中提取出明文形式的密碼,因此在內部滲透測試或者紅隊行動中被廣泛應用,攻擊者也會在攻擊活動中大量使用這款工具。儘管微軟推出了一個安全補丁,該補丁同樣適用於版本較老的作業系統(如Windows 2008 Server),但Mimikatz同樣能正常工作,並且在許多情況下依舊能夠實現橫向滲透以及域提升。需要注意的是,Mimikatz只有在以特權使用者(如本地管理員)的上下文中執行才能匯出憑據以及密碼。

文章圖片來源:https://medium.com/blue-team/preventing-mimikatz-attacks-ed283e7ebdd5

前言引用來源:https://www.anquanke.com/post/id/156299

-------------------

如果你認同支持我們每日分享的文章的話,請幫我們按個讚並且點擊追蹤「搶先看」,這樣就可以快速獲得最新消息囉!

您的分享及點讚,是我們最大的動力來源。

https://www.facebook.com/LonelyPoPo/

![[漏洞預警]NagiosXI 全版本遠端程式碼執行-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2019/04/nagios-220x150.png)

![[ 隨機福利 ] 紅隊實戰演練環境 下載-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2019/04/red-team-3-220x150.png)

![紅隊實戰演練環境 下載 [ 單域環境 ]-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2019/04/red-team-2-220x150.png)