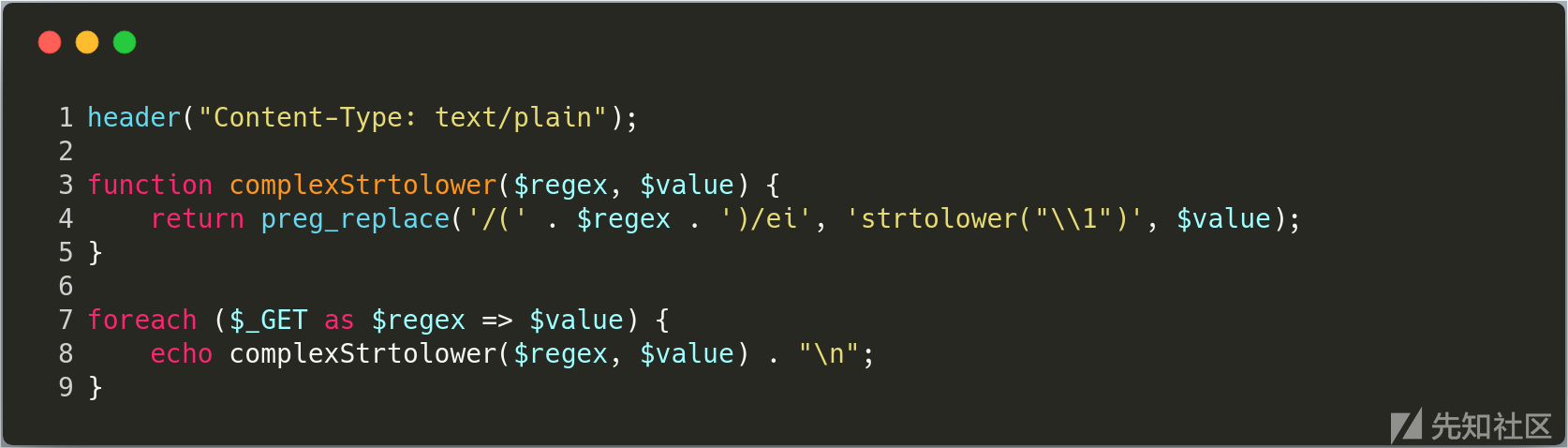

深入研究preg_replace與代碼執行

原文出處:https://xz.aliyun.com/t/2557 本文將深入研究 preg_replace /e 模式下的程式碼執行問題,其中包括 preg_replace 函數的執行過程分析、正則表示式分析、漏洞觸發分析。 文章圖片來源...

原文出處:https://xz.aliyun.com/t/2557 本文將深入研究 preg_replace /e 模式下的程式碼執行問題,其中包括 preg_replace 函數的執行過程分析、正則表示式分析、漏洞觸發分析。 文章圖片來源...

原文出處:http://blog.orange.tw/2018/08/how-i-chained-4-bugs-features-into-rce-on-amazon.html 由滲透師Orange所分享的議題,包含Black Hat US...

原文出處:https://paper.seebug.org/659/ 2018年7月15日,國外安全研究人員Juha-Matti Tilli發現並報告了Linux核心的TCP安全漏洞(CVE-2018-5390),該漏洞可允許遠端攻擊者無需...

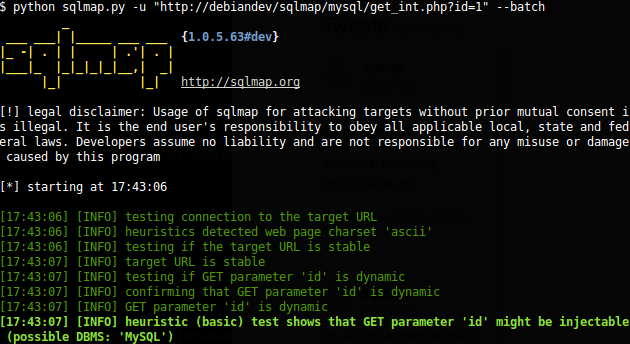

原文出處:http://www.freebuf.com/sectool/179035.html sqlmap是一款人見人愛的自動化SQL滲透工具,能夠以良好的引擎發現給定URL中的可注入處,並自動化的完成注入。但是由於SQL注入的影響過於廣...

原文出處:http://www.vuln.cn/6464 REST的全稱是REpresentational State Transfer,表示表述性無狀態傳輸,無需session,所以每次請求都得帶上身份認證資訊。rest是基於http協議...

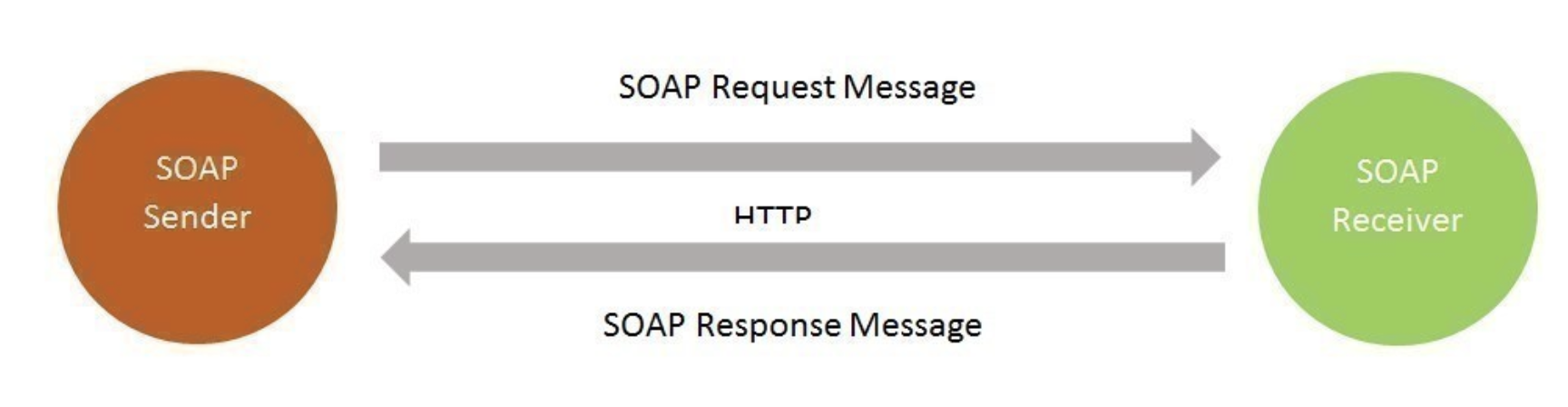

原文出處:http://skysec.top/2018/07/25/SOAP%E5%8F%8A%E7%9B%B8%E5%85%B3%E6%BC%8F%E6%B4%9E%E7%A0%94%E7%A9%B6/ 簡單而言,SOAP(簡單物件訪問協...

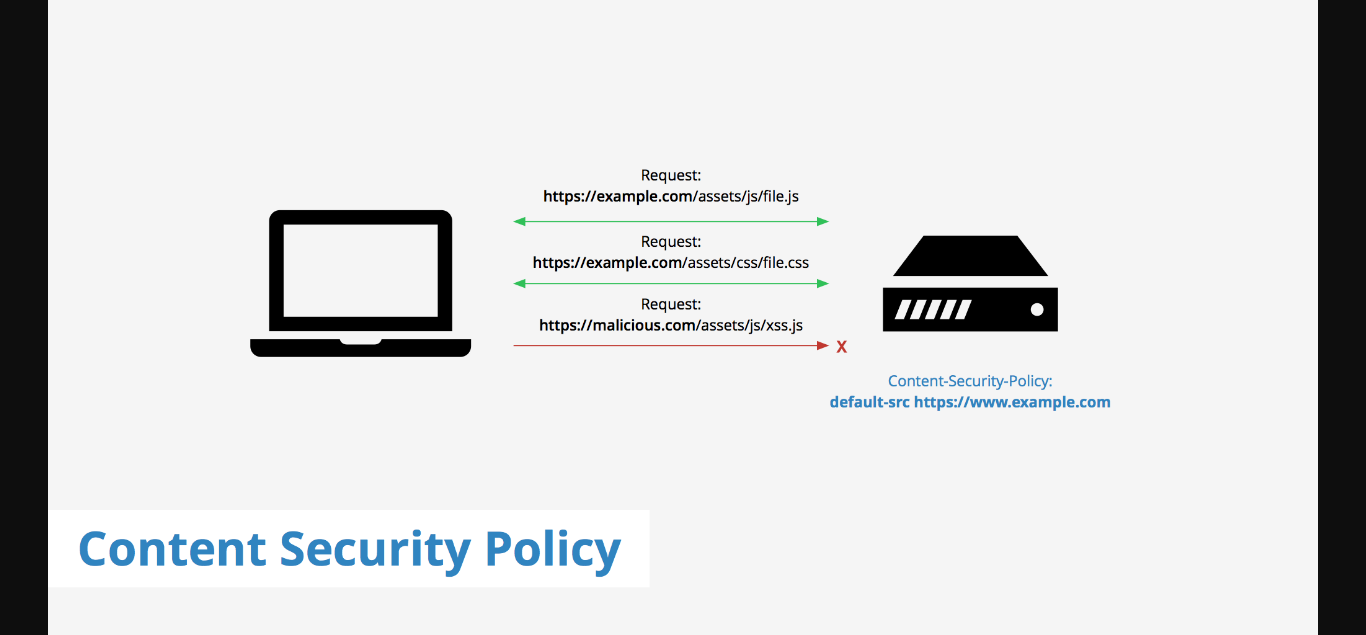

原文出處:https://uknowsec.cn/posts/notes/%E5%86%85%E5%AE%B9%E5%AE%89%E5%85%A8%E7%AD%96%E7%95%A5-CSP-%E5%AD%A6%E4%B9%A0%E7%AC...

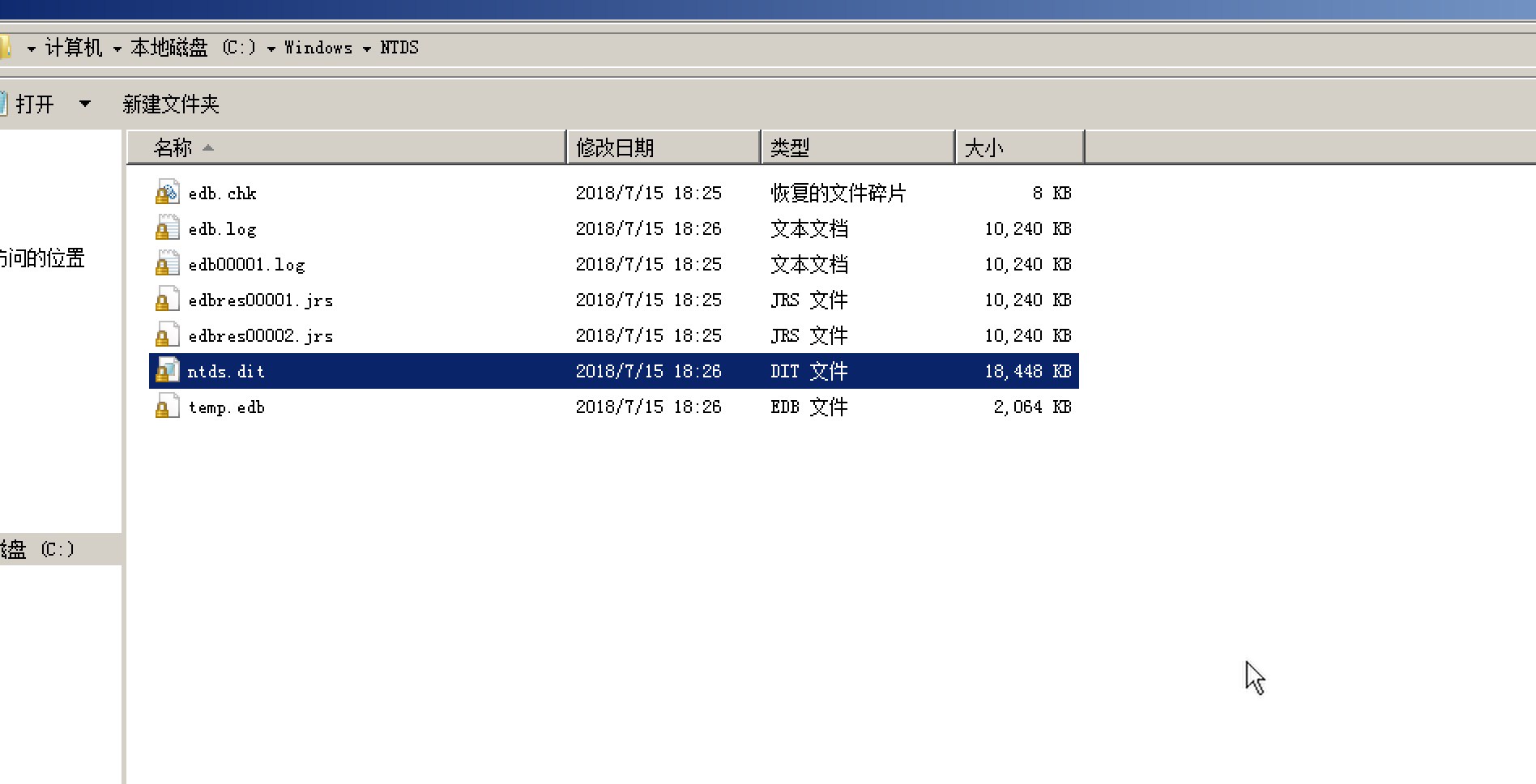

原文出處:https://evilwing.me/2018/08/05/dump%E5%9F%9F%E5%86%85%E7%94%A8%E6%88%B7hash%E5%A7%BF%E5%8A%BF%E9%9B%86%E5%90%88/ 在滲...

原文出處:https://evilwing.me/2018/04/19/xxe%E6%BC%8F%E6%B4%9E%E5%AD%A6%E4%B9%A0%E4%BB%8E%E5%85%A5%E9%97%A8%E5%88%B0%E6%94%BE...

原文出處:https://www.nccgroup.trust/uk/about-us/newsroom-and-events/blogs/2018/august/aspnet-resource-files-resx-and-deseria...