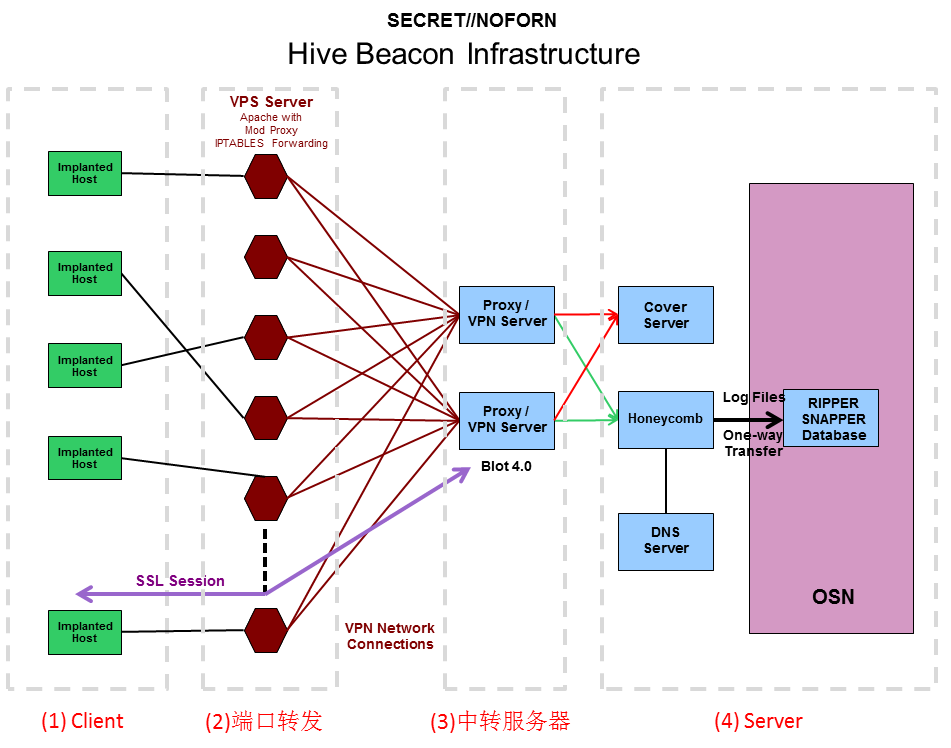

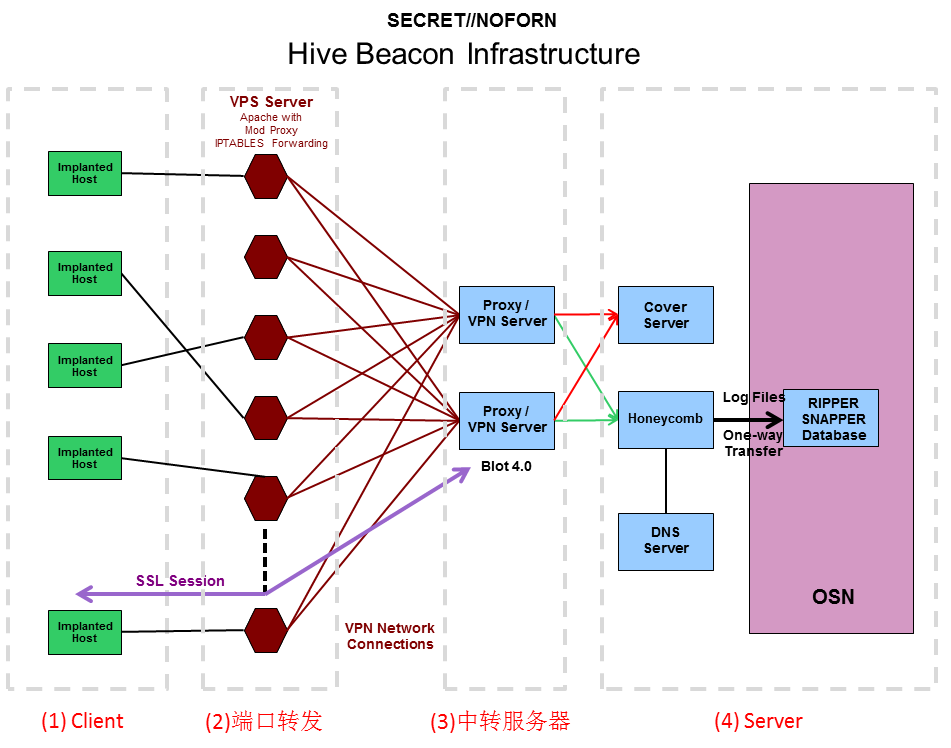

滲透基礎——端口轉發與代理

原文出處:https://3gstudent.github.io/%E6%B8%97%E9%80%8F%E5%9F%BA%E7%A1%80-%E7%AB%AF%E5%8F%A3%E8%BD%AC%E5%8F%91%E4%B8%8E%E4%B...

原文出處:https://3gstudent.github.io/%E6%B8%97%E9%80%8F%E5%9F%BA%E7%A1%80-%E7%AB%AF%E5%8F%A3%E8%BD%AC%E5%8F%91%E4%B8%8E%E4%B...

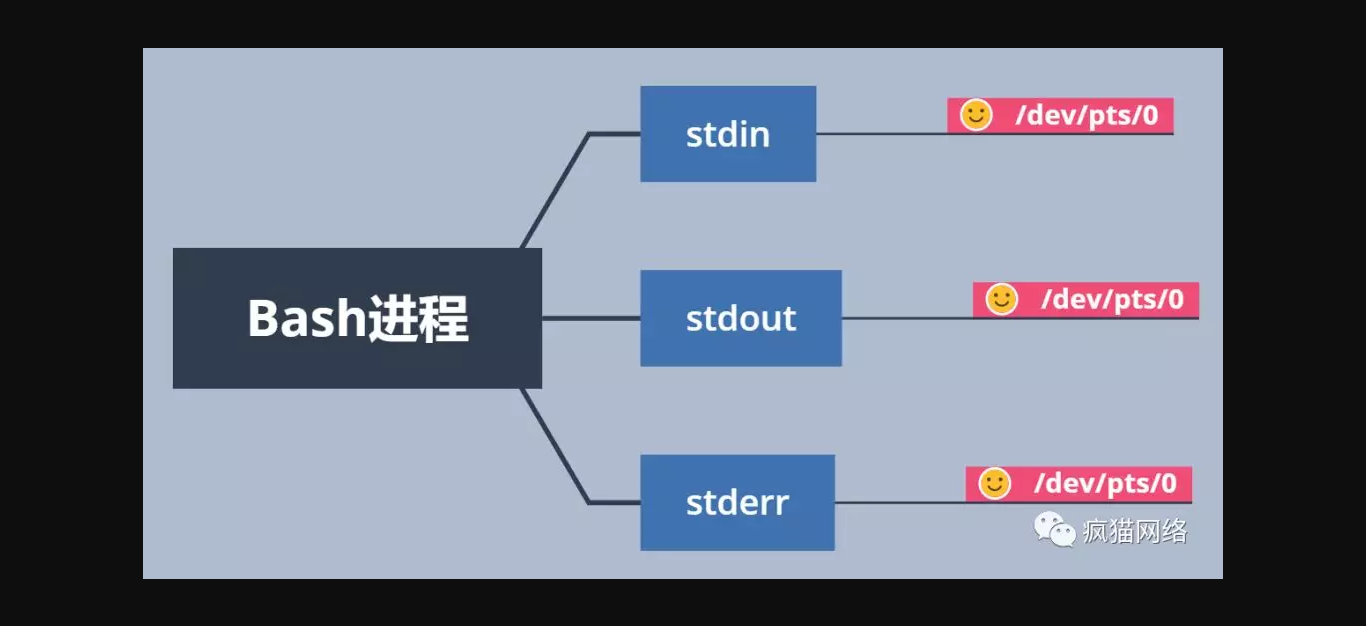

原文出處:https://mp.weixin.qq.com/s?__biz=MzIyMzE5NTQ3Ng==&mid=2650601015&idx=1&sn=a91e8f4ad308391288839fe52c4ee...

原文出處:https://www.anquanke.com/post/id/163197 目前常見的php後門基本需要檔案來維持(常規php指令碼後門:一句話、大馬等各種變形;WebServer模組:apache擴充套件等,需要高許可權並且...

原文出處:https://xz.aliyun.com/t/2862 Windows-Expolit-suggester Windows ClientCopyImage Win32k Exploit Windows TrackPopupMen...

原文出處:http://www.freebuf.com/vuls/184583.html 這個漏洞雖然不能生成有效使用者名稱列表,但是它可以允許攻擊者猜測使用者名稱。目前這個OpenSSH使用者列舉漏洞(CVE-2018-15473)的詳細...

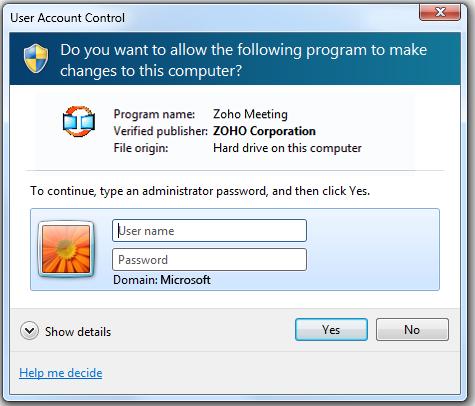

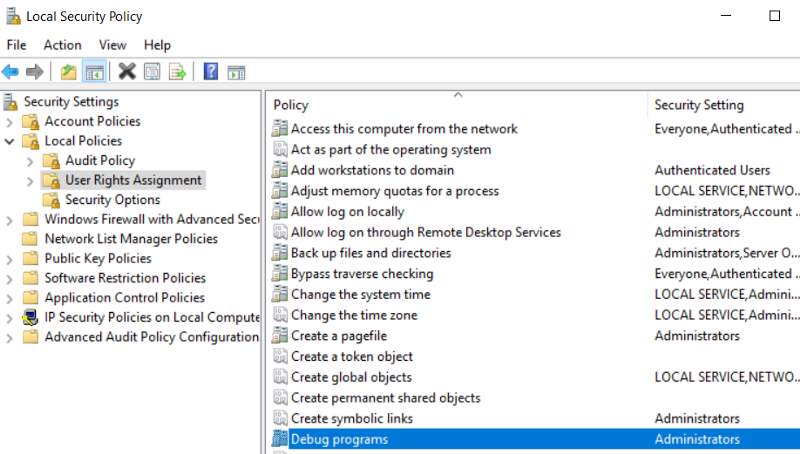

原文出處:http://www.freebuf.com/articles/system/184140.html 一種有趣的可用來繞過UAC,並以High Mandatory Level啟動程序的方法。 有些Windows版本可能無法成功,可...

原文出處:https://www.anquanke.com/post/id/99793 本文整理了通過powershell反彈shell的常見方式。利用powercat、dnscat2、nishang、Empire、PowerSploit、...

原文出處:http://www.freebuf.com/articles/system/182860.html 最近的一些安全應急響應經歷中,遇到了入侵者利用一些小的有意思tricks——將自己的ssh登入痕跡隱匿於w和last命令中,這對...

原文出處:https://www.anquanke.com/post/id/155943 常用後門技術 增加超級使用者帳號 破解/嗅控使用者密碼 放置SUID Shell** 利用系統服務程式 TCP/UDP/ICMP Shell Cron...

原文出處:https://www.anquanke.com/post/id/156299 Mimikatz能夠從記憶體中提取出明文形式的密碼,因此在內部滲透測試或者紅隊行動中被廣泛應用,攻擊者也會在攻擊活動中大量使用這款工具。儘管微軟推出了...