聊聊 Synology NAS Audio Station 套件未授權 RCE 偵錯及 EXP 構造

2021 年 5 月 27 日,HITB 2021 會議上分享了 Synology NAS 的多個漏洞,Synology Calendar、Media Server、Audio Station 等套件中的漏洞可通過 Web 服務入口遠端利用...

2021 年 5 月 27 日,HITB 2021 會議上分享了 Synology NAS 的多個漏洞,Synology Calendar、Media Server、Audio Station 等套件中的漏洞可通過 Web 服務入口遠端利用...

原文地址:https://www.freebuf.com/column/164986.html 通過對MSDN上一些處理不同COM指令碼的調查和測試,結合網上的分享,我發現了一些有意思的東西,這些發現可能是遠端呼叫執行指令碼新方法。 其中最...

原文地址:https://mp.weixin.qq.com/s?__biz=MzU0MzgzNTU0Mw==&mid=2247483908&idx=1&sn=9c99e59f416236ae3ace958252163...

原文地址:https://www.freebuf.com/vuls/192876.html 12月20日,國外安全研究員 SandboxEscaper又一次在推特上公佈了新的Windows 0 day漏洞細節及PoC,點選檢視詳情。這是20...

原文地址:https://payloads.online/archivers/2018-12-22/1 DLL(Dynamic Link Library)檔案為動態連結庫檔案,又稱“應用程式拓展”,是軟體檔案類型。 在Windows中,許多...

原文地址:https://github.com/swisskyrepo/PayloadsAllTheThings A list of useful payloads and bypass for Web Application Securi...

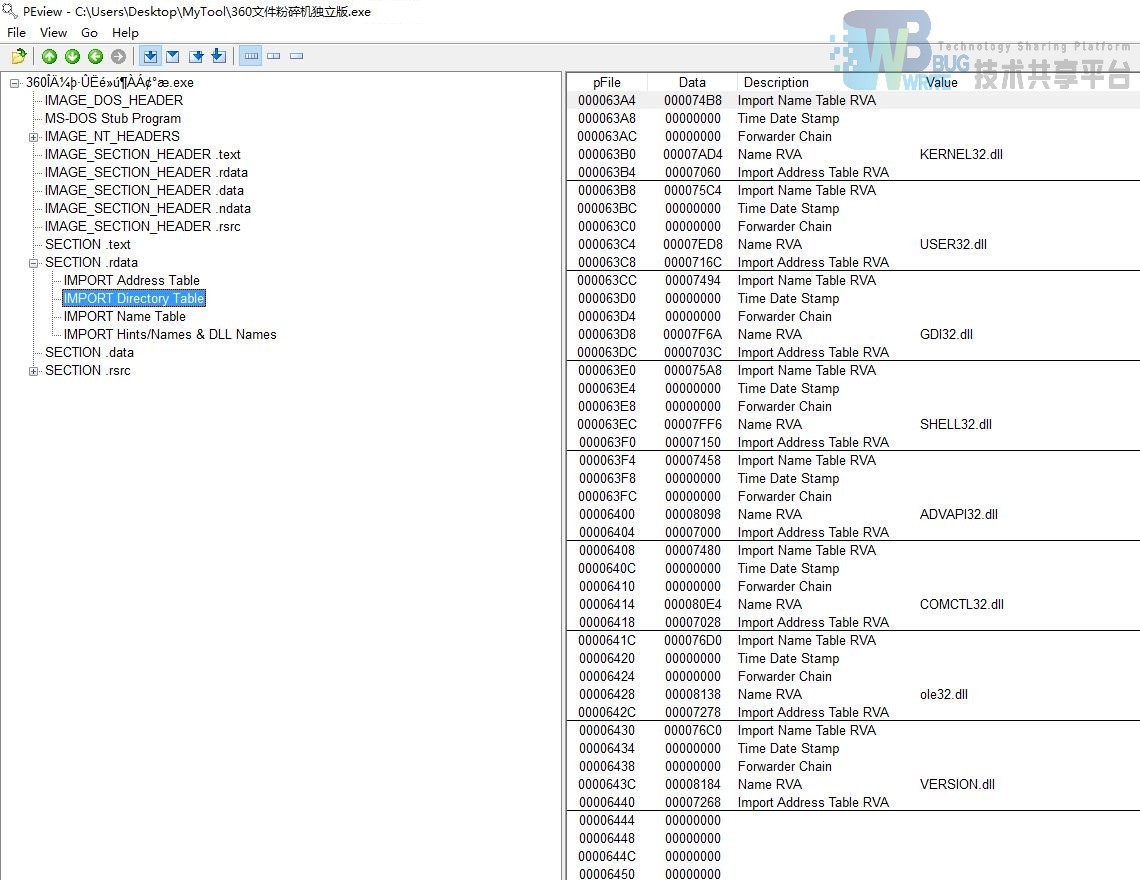

原文地址:https://www.write-bug.com/article/1883.html DLL劫持技術的原理是: 由於輸入表中只包含DLL名而沒有它的路徑名,因此載入程式必須在磁碟上搜索DLL檔案。首先會嘗試從當前程式所在的目錄載...

原文地址:https://www.youtube.com/channel/UCDbWhUnMdhxi2bo-oZQ1m3Q This series focuses on analyzing Ransomware, starting with...

原文出處:https://www.anquanke.com/post/id/163971 首先先明確一下堆的概念,堆不同於棧,堆是動態分配的(由作業系統核心或者堆管理器),只有在程式中需要時才會分配。在 CTF 的 pwn 程式中,棧是程式...

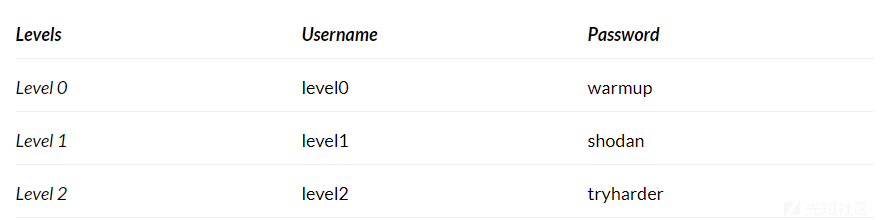

原文出處:https://xz.aliyun.com/t/2783 靶機是ROP Primer(ROP入門),靶機的目的正如它的名字一樣,帶你入門ROP。 靶機下載地址:https://www.vulnhub.com/entry/jis-c...