Windows下三種mysql提權剖析

原文出處:https://xz.aliyun.com/t/2719 這篇文章是寫基於windows環境下的一些mysql提權方法的分析並利用。這些方法老生常談,但困於很多文章在講分析和利用的時候模稜兩可,因此想總結一下常見的方法思路。基於w...

原文出處:https://xz.aliyun.com/t/2719 這篇文章是寫基於windows環境下的一些mysql提權方法的分析並利用。這些方法老生常談,但困於很多文章在講分析和利用的時候模稜兩可,因此想總結一下常見的方法思路。基於w...

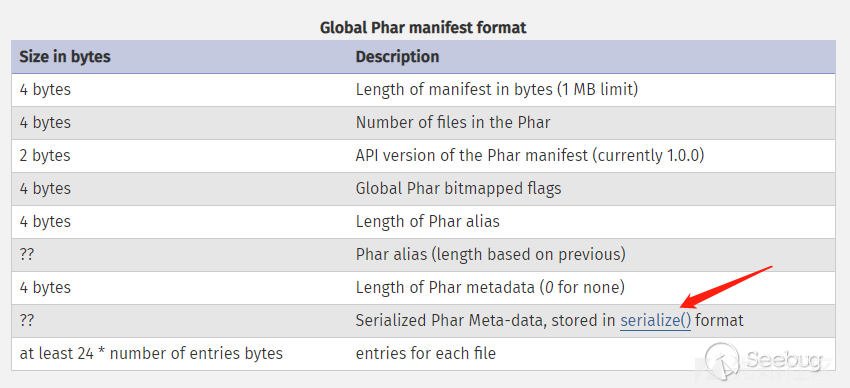

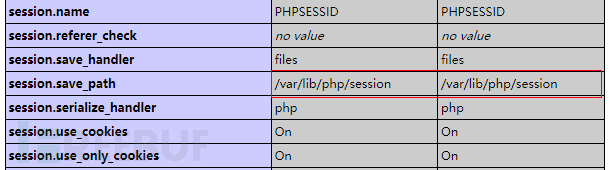

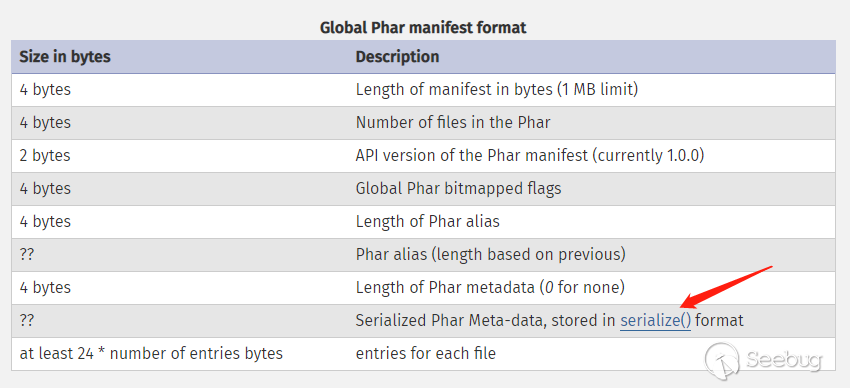

原文出處:https://xz.aliyun.com/t/2715 來自Secarma的安全研究員Sam Thomas發現了一種新的漏洞利用方式,可以在不使用php函數unserialize()的前提下,引起嚴重的php物件注入漏洞。 這個...

原文出處:http://www.freebuf.com/articles/web/182280.html 《Web安全實戰》系列集合了WEB類常見的各種漏洞,筆者根據自己在Web安全領域中學習和工作的經驗,對漏洞原理和漏洞利用面進行了總結分...

原文出處:https://xz.aliyun.com/t/2684 當配置了驗證規則,類型轉換出錯時,進行了錯誤的字元串拼接,進而造成了OGNL語句的執行。 前言引用來源:https://xz.aliyun.com/t/2684 -----...

原文出處:https://xz.aliyun.com/t/2672 該漏洞因為使用者提交表單資料並且驗證失敗時,後端會將使用者之前提交的參數值使用 OGNL 表示式 %{value} 進行解析,然後重新填充到對應的表單資料中。例如註冊或登入...

原文出處:https://mp.weixin.qq.com/s/UDbSesbsMxiNanxGuMoWmg JSONP漏洞其實是一種讀取型CSRF漏洞,英文名為JSONP injection。經常有人將其和Json Hijacking搞混...

原文出處:http://ringk3y.com/2018/08/31/ecshop2-x%E4%BB%A3%E7%A0%81%E6%89%A7%E8%A1%8C/ ECShop是一款B2C獨立網店系統,適合企業及個人快速構建個性化網上商店。...

原文出處:http://www.freebuf.com/vuls/182095.html 前言 Ghostscript是一款Adobe PostScript語言的直譯器軟體。可對PostScript語言進行繪圖,支援PS與PDF互相轉換。目...

原文出處:https://eternalnoobs.com/sqli-without-quotes/ So you can only inject SQL if application is not filtering quotes? I’...

原文出處:https://paper.seebug.org/680/ 通常我們在利用反序列化漏洞的時候,只能將序列化後的字元串傳入unserialize(),隨著程式碼安全性越來越高,利用難度也越來越大。但在不久前的Black Hat上,安...