【Bypass】最新WAF安全狗繞過姿勢 20180524

前兩天freebuf有篇文章“繞過安全狗getshell一條龍”後來改名“MySQL聯合注入之繞過安全狗到GetShell”,再後來被刪掉了。並且那個繞過的方法現在也不能用了。今天我們用另外一種方法繞過,助力各位大大們。 原文出處:http...

前兩天freebuf有篇文章“繞過安全狗getshell一條龍”後來改名“MySQL聯合注入之繞過安全狗到GetShell”,再後來被刪掉了。並且那個繞過的方法現在也不能用了。今天我們用另外一種方法繞過,助力各位大大們。 原文出處:http...

“用 PDO 來防止 SQL 注入。”大概學過 PHP 的都聽說過這句話。程式碼中出現了 PDO 就行了嗎?答案肯定是否定的。接下來給大家介紹幾種使用了 PDO 還是不能防止 SQL Injection的情況。 原文出處:https://m...

0x00 前言 ngx_lua_waf是一款基於ngx_lua的網頁應用防火牆,使用簡單,高性能,輕量級默認防禦規則在wafconf目錄中,摘錄幾條核心的SQL注入防禦規則: select.+(from|limit) (?:(union(....

隨著企業內部業務的不斷壯大,各種業務平台和管理系統越來越多,很多單位往往存在著“隱形資產”,這些“隱形資產”通常被管理員所遺忘,長時間無人維護,導致存在較多的已知漏洞。 在滲透測試中,我們需要盡可能多的去收集目標的信息,資產探測和信息收集,...

由資安研究人員Phith0n透過代碼審計小密圈與以往CTF比賽所累積的知識,打造的一個碎片化知識學習平台 - 梧桐百科,目前裡邊有PHP安全、Java安全、Python安全、SQL注入,文章還在陸續更新中,是個不錯的知識學習平台。 透過gi...

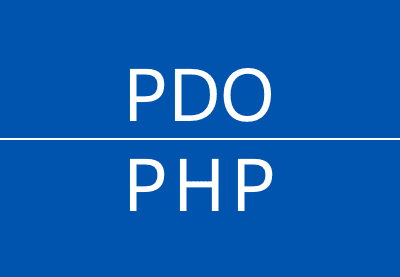

0x00:前言 JSP後門,一般是指文件名以.jsp等後綴結尾的,可運行於Java servlet及相關容器和組件內的通用JSP腳本。 本文主要討論利用Java反射機制和Java類加載機制構造JSP系統命令執行後門,並繞過一般軟件檢測的方法...

0x00 傳統SSRF繞過 傳統SSRF過濾器的方式大致是以下幾個步驟: (1)獲取到輸入的URL,從該URL中提取host (2)對該host進行DNS解析,獲取到解析的IP (3)檢測該IP是否是合法的,比如是否是私有IP等 (4)如果...

簡單來說,JWT就是一個非常輕量級的業務流程管理規範。 該規範允許我們通過JWT在用戶和服務器之間安全可靠地傳遞信息。 JWT通常用於實現前端和後端的解耦,同時,它還可以與Restful API一起使用,用於構建身份驗證機制。 下面,我們以...

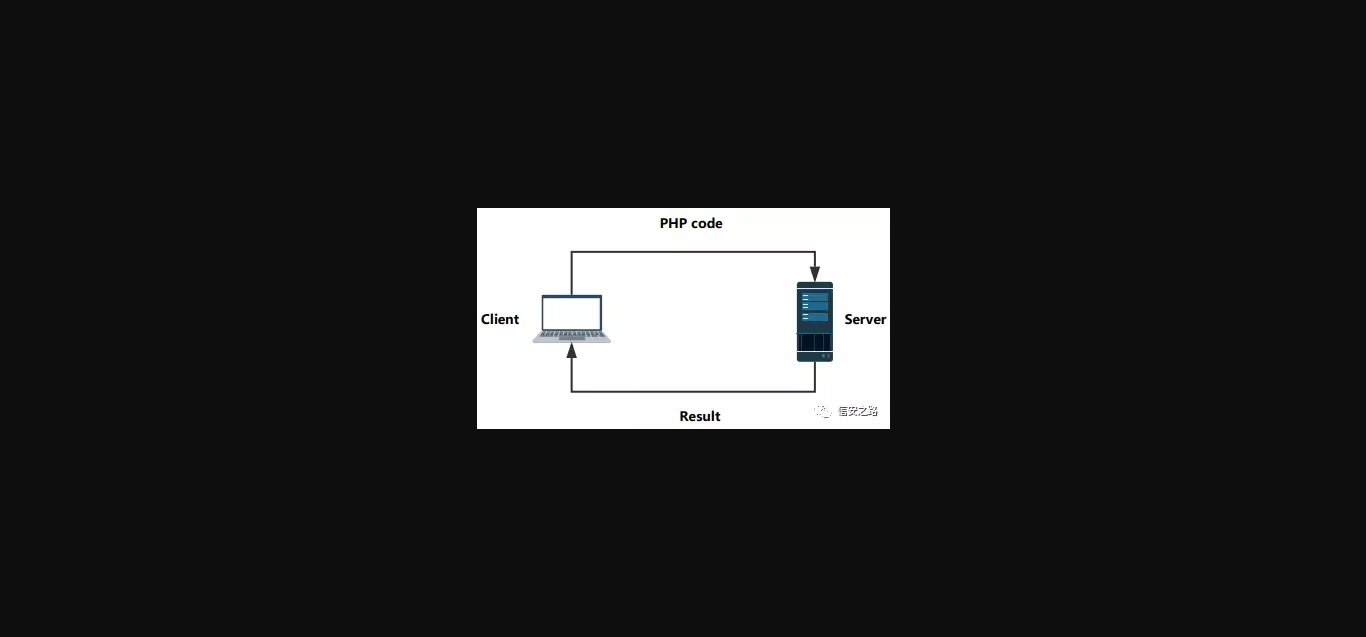

一般的,利用能夠執行系統命令、加載代碼的函數,或者組合一些普通函數,完成一些高級間諜功能的網站後門的腳本,叫做 Webshell。 本篇文章主要探討關於PHP 語言的Webshell 檢測工具和平台的繞過方法,實現能夠繞過以下表格中7 個主...

前不久,我在測試一個web應用時,發現可以注入任意內容到SNMP配置文件中,然後利用更新的配置文件來重啟服務;我已經能夠通過web接口修改社區字符串(community string:人類可讀的字符串數據值)並且允許訪問任意IP,我個人感覺...