![[technical] Pentesting resources-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2018/11/Tools-for-Web-Design.jpg)

[technical] Pentesting resources

原文出處:https://chrislinn.github.io/2018/04/14/pres/ 非常多PT的工具和其他蒐集的資源 文章圖片來源:https://codecondo.com/20-brilliant-tools-for-w...

![[technical] Pentesting resources-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2018/11/Tools-for-Web-Design.jpg)

原文出處:https://chrislinn.github.io/2018/04/14/pres/ 非常多PT的工具和其他蒐集的資源 文章圖片來源:https://codecondo.com/20-brilliant-tools-for-w...

原文出處:http://blog.safebuff.com/2016/07/03/SSRF-Tips/ 一些SSRF的Tips, SSRF PHP function URL schema support PHP-FPM SSRF memca...

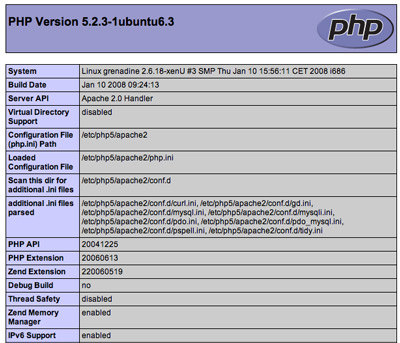

原文出處:http://zeroyu.xyz/2018/11/13/what-phpinfo-can-tell-we/ 以駭客的角度來看phpinfo帶來的訊息。 例如_SERVER["HTTP_X_REAL_IP"] 可以查到真實IP,省...

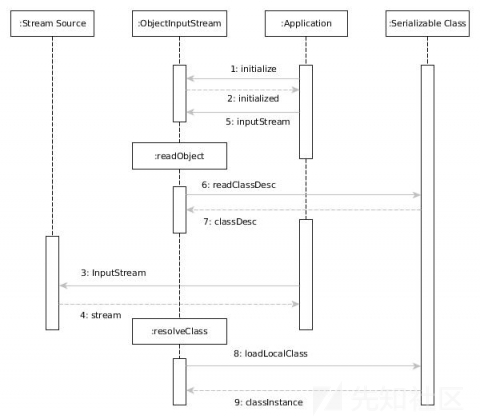

原文出處:https://xz.aliyun.com/t/3210 Java反序列化漏洞已經是過去兩年安全圈裡面最熱的流行詞了,因為每一個使用原始java序列化的框架都會受到反序列化攻擊。一開始,還有很多不同的方法去試圖解決這個問題的。( ...

原文出處:https://xz.aliyun.com/t/3183 前言 在過去的一年中,幾位研究人員在Cisco Webex程式套件中提交了漏洞報告。然而,在他們提交的40多個報告中,他們忽視了某些瑣碎的東西,包括一些基於堆棧的快取溢位。...

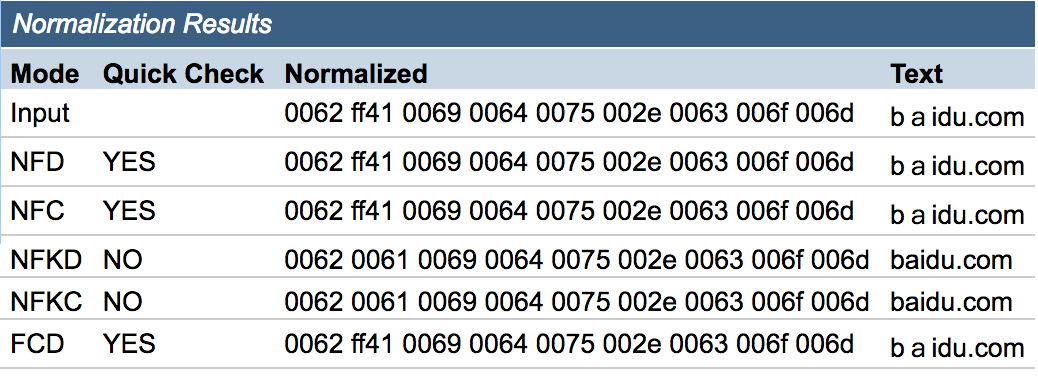

原文出處:https://lylemi.github.io/2018/10/29/unicode-normalization/ 文章前言: 做SSRF測試的時候,常提到用類似 a 字元來bypass過濾器,之前沒有做深究,偶然的一次機會,發...

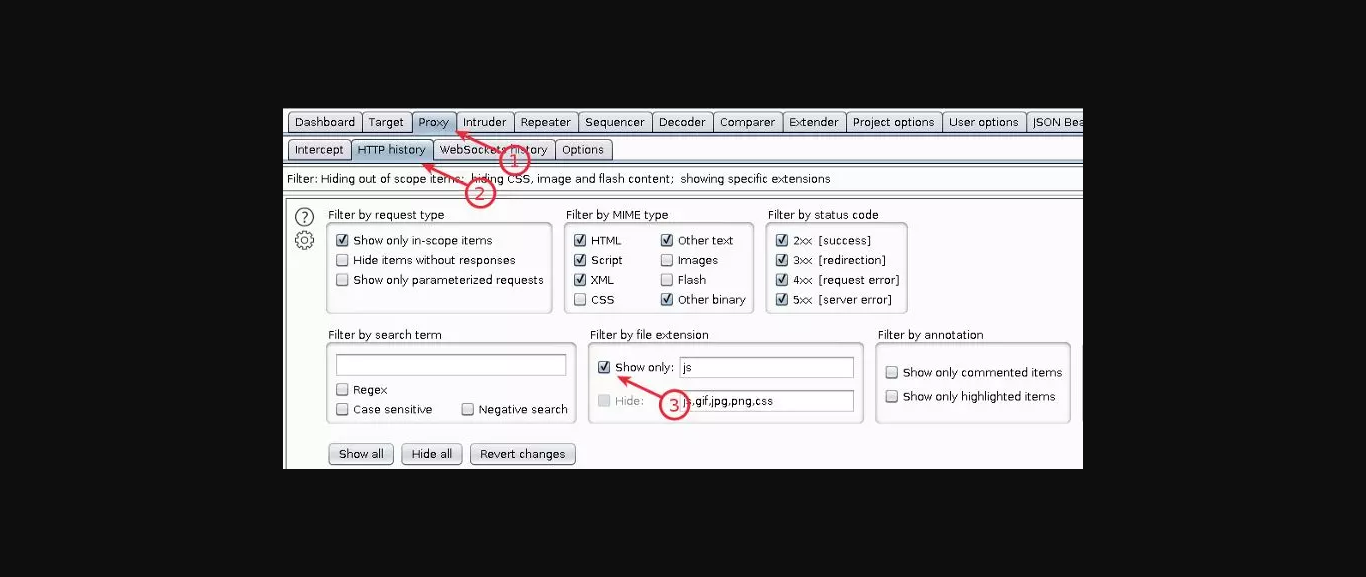

原文出處:https://mp.weixin.qq.com/s/DNDvngY19a53av9d8EG01Q JavaScript已經成為現代Web瀏覽器開發中最普遍的技術之一。使用客戶端JavaScript框架(如AngularJS,Re...

原文出處:https://www.anquanke.com/post/id/163197 目前常見的php後門基本需要檔案來維持(常規php指令碼後門:一句話、大馬等各種變形;WebServer模組:apache擴充套件等,需要高許可權並且...

原文出處:https://xz.aliyun.com/t/3075 SEECON 2018 唯一的一道 Web 題,本題結合了 XSS / SSRF / GhostScript 命令執行漏洞 文章圖片來源:https://xz.aliyun...

![[紅日安全]源碼審計Day15 - $_SERVER['PHP_SELF']導致的防禦失效問題-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2018/10/sleigh-ride.png)

原文出處:https://xz.aliyun.com/t/3057 這一關主要考察的是 $_SERVER['PHP_SELF'] 引發的一個任意網址跳轉漏洞 文章圖片來源:https://xz.aliyun.com/t/3057 -----...