原文出處:https://xz.aliyun.com/t/2637

在本文中,我們將為讀者演示如何利用伺服器端模板注入(SSTI)漏洞來取得託管應用程式的伺服器的Shell。

我們都知道,由於模板引擎支援使用靜態模板檔案,並在執行時用HTML頁面中的實際值替換變數/佔位符,從而讓HTML頁面的設計變得更容易。當前廣為人知且廣泛應用的模板引擎有Smarty、Twig、Jinja2、FreeMarker和Velocity。

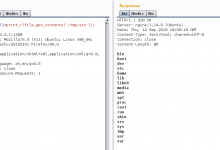

如果攻擊者能夠把模板指令作為使用者輸入進行注入,並且這些指令可以在伺服器上執行任意程式碼的話,那麼他們離伺服器端模板注入攻擊也不遠了。如果在web頁面的原始碼中看到了下面的程式碼片段,那麼,就可以大膽斷定該應用程式正在使用某些模板引擎來呈現資料。

文章圖片來源:https://xz.aliyun.com/t/2637

前言引用來源:https://xz.aliyun.com/t/2637

-------------------

如果你認同支持我們每日分享的文章的話,請幫我們按個讚並且點擊追蹤「搶先看」,這樣就可以快速獲得最新消息囉!

您的分享及點讚,是我們最大的動力來源。

https://www.facebook.com/LonelyPoPo/