原文出處:https://www.anquanke.com/post/id/151241

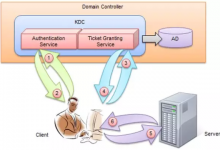

在滲透測試過程中,我們常常碰到這樣一種情況:已經實現域管理員訪問,並提取所有域用戶的密碼的哈希用來進行離線破解和分析。這些哈希值存儲在域控制器(NTDS.DIT)的數據庫文件中,並往往帶有一些其他信息,如組成員身份和用戶。

文章圖片來源:https://www.anquanke.com/post/id/151241

前言引用來源:https://www.anquanke.com/post/id/151241

如文章侵犯,作者有疑義,請來信聯繫[email protected],將立即刪除,謝謝。

-------------------

如果你認同支持我們每日分享的文章的話,請幫我們按個讚並且點擊追蹤「搶先看」,這樣就可以快速獲得最新消息囉!

您的分享及點讚,是我們最大的動力來源。

https://www.facebook.com/LonelyPoPo/

![[漏洞預警]NagiosXI 全版本遠端程式碼執行-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2019/04/nagios-220x150.png)

![[ 隨機福利 ] 紅隊實戰演練環境 下載-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2019/04/red-team-3-220x150.png)

![紅隊實戰演練環境 下載 [ 單域環境 ]-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2019/04/red-team-2-220x150.png)