PentesterLab是一個很不錯的練習靶機,有非常多的類型題目,下載iso檔後安裝在VM內就可以直接練習了,可以針對題目進行code review,找出可能觸發的漏洞。

例如:XSS漏洞的關鍵在於尋找沒有被過濾的參數,且這些參數傳入到輸出函數,常用的輸出函數列表如下:print、print_r、echo、printf、sprintf、die、var_dump、var_export。所以找尋這些輸出函數,並且查看是否有做XSS過濾。

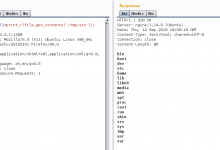

PHP下cURL、file_get_contents、get_headers、fsockopen均可能導致ssrf漏洞,審計的時候關注是否存在內網ip以及一些協議的過濾。

文章圖片來源:https://pentesterlab.com/exercises/web_for_pentester

前言引用來源:http://www.lmxspace.com/2018/05/15/%E4%BB%8Eweb-for-pentest%E7%9C%8Bphp%E4%BB%A3%E7%A0%81%E5%AE%A1%E8%AE%A1/

如文章侵犯,作者有疑義,請來信聯繫[email protected],將立即刪除,謝謝。

-------------------

如果你認同支持我們每日分享的文章的話,請幫我們按個讚並且點擊追蹤「搶先看」,這樣就可以快速獲得最新消息囉!

您的分享及點讚,是我們最大的動力來源。

https://www.facebook.com/LonelyPoPo/