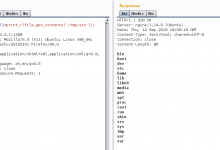

原文出處:https://xz.aliyun.com/t/2468

漏洞影響:Dedecms(織夢CMS) V5.7.72 正式版20180109 (最新版)

DedeCMS使用者認證是通過驗證Cookie中的 DedeUserID和DedeUserID__ckMd5進行的

其中$cfg_cookie_encode是安裝時生成的不可預測字元串。

其中md5($cfg_cookie_encode.$_COOKIE[$key])符合md5(salt + padding + data)的格式,

易受雜湊長度拓展攻擊,只要我們知道了md5($cfg_cookie_encode)和$cfg_cookie_encode的長度即可偽造cookie。

可以利用雜湊長度拓展攻擊偽造任意使用者身份實現越權評論文章。

文章圖片來源:http://www.dedecms.com/

前言引用來源:https://xz.aliyun.com/t/2468

如文章侵犯,作者有疑義,請來信聯繫[email protected],將立即刪除,謝謝。

-------------------

如果你認同支持我們每日分享的文章的話,請幫我們按個讚並且點擊追蹤「搶先看」,這樣就可以快速獲得最新消息囉!

您的分享及點讚,是我們最大的動力來源。

https://www.facebook.com/LonelyPoPo/