PHP-Audit-Labs題解之Day9-12

原文出處:https://xz.aliyun.com/t/2829 PHP-Audit-Labs題解之Day9-12 文章圖片來源:https://xz.aliyun.com/t/2829 前言引用來源:https://xz.aliyun....

原文出處:https://xz.aliyun.com/t/2829 PHP-Audit-Labs題解之Day9-12 文章圖片來源:https://xz.aliyun.com/t/2829 前言引用來源:https://xz.aliyun....

原文出處:http://blogs.360.cn/post/Microsoft%20Edge%20Chakra%20OP_NewScObjArray%20Type%20Confusion%20%E8%BF%9C%E7%A8%8B%E4%BB...

原文出處:https://xz.aliyun.com/t/2684 當配置了驗證規則,類型轉換出錯時,進行了錯誤的字元串拼接,進而造成了OGNL語句的執行。 前言引用來源:https://xz.aliyun.com/t/2684 -----...

原文出處:https://xz.aliyun.com/t/2672 該漏洞因為使用者提交表單資料並且驗證失敗時,後端會將使用者之前提交的參數值使用 OGNL 表示式 %{value} 進行解析,然後重新填充到對應的表單資料中。例如註冊或登入...

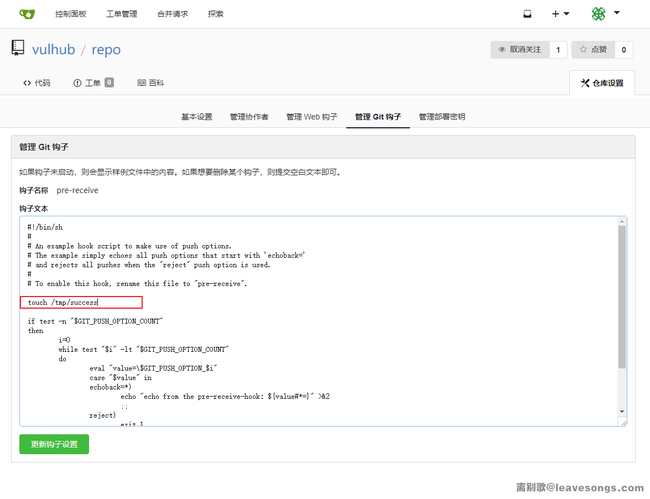

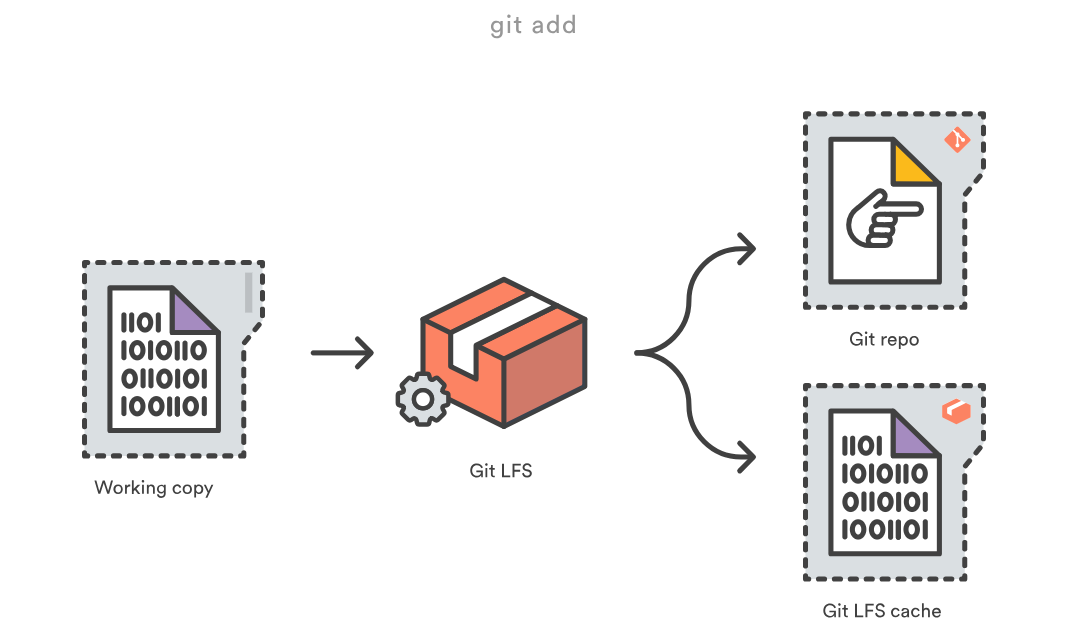

原文出處:https://www.leavesongs.com/PENETRATION/gitea-remote-command-execution.html Git LFS是Git為大檔案設定的儲存容器,我們可以理解為,他將真正的檔案儲存...

原文出處:https://mp.weixin.qq.com/s/T6s2yB92wTPiQnQ9FpJ3MQ Jenkins 7 月 18 日的安全通告修復了多個漏洞,其中 SECURITY-914 是由 Orange (部落格連結:htt...

原文出處:https://xz.aliyun.com/t/2468 漏洞影響:Dedecms(織夢CMS) V5.7.72 正式版20180109 (最新版) DedeCMS使用者認證是通過驗證Cookie中的 DedeUserID和Ded...

原文出處:https://www.leavesongs.com/PENETRATION/gitea-remote-command-execution.html Git LFS是Git為大文件設置的存儲容器,我們可以理解為,他將真正的文件存儲...

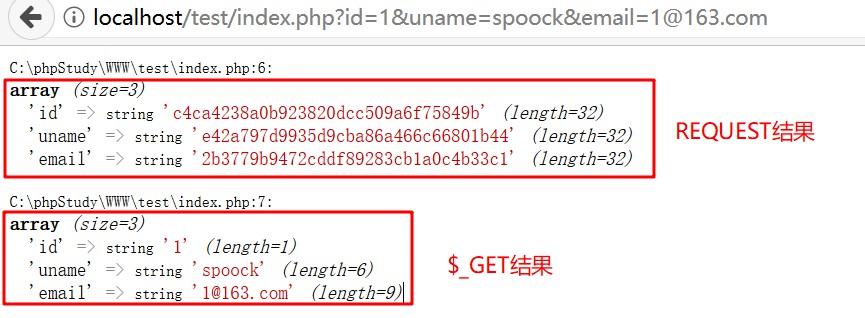

這篇文章主要是要說明的是在PHP中由於對於$_REQUEST的認識不足或者是使用不當而導致的漏洞。目前漏洞類型主要是有兩種,對$_REQUEST認識不足從而導致過濾失效,使用不當則指的存在HPP的漏洞從而導致全局WAF失效,這個漏洞也就是在...

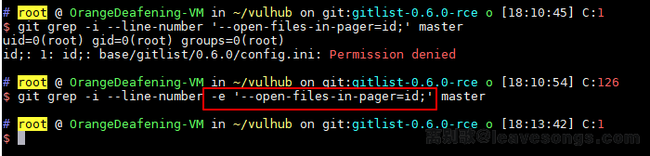

談escapeshellarg繞過與參數注入漏洞,參數注入漏洞是指,在執行命令的時候,用戶控制了命令中的某個參數,並通過一些危險的參數功能,達成攻擊的目的。 原文出處:https://www.leavesongs.com/PENETRATI...