無需sendmail:巧用LD_PRELOAD突破disable_functions

原文地址:https://www.freebuf.com/articles/web/192052.html 摘要:千辛萬苦拿到的 webshell 居然無法執行系統命令,懷疑服務端 disable_functions 禁用了命令執行函數,通...

波波的寂寞世界

波波的寂寞世界

原文地址:https://www.freebuf.com/articles/web/192052.html 摘要:千辛萬苦拿到的 webshell 居然無法執行系統命令,懷疑服務端 disable_functions 禁用了命令執行函數,通...

原文地址:https://mp.weixin.qq.com/s/gnN6zfDmZ7-PdILF-0TWkw 0x00 前言 上篇文章中給大家介紹了通過基於EvilUSB導致的任意檔案讀取進而結合其他漏洞以組合拳的方式獲取路由器系統shel...

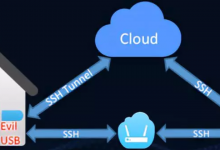

原文地址:https://mp.weixin.qq.com/s/BDnh7W9B4Nv9arZUYImqWQ 0x00 前言 上篇文章中給大家分享了EvilUSB原理及其製作的過程,本文將基於上篇文章製作的惡意USB分享對市面上某款路由器的...

原文地址:https://bloodzer0.github.io/ossa/infrastructure-security/network-security/cc-dos-ddos/dos-ddos/ DoS(Denial of Servi...

原文地址:https://mp.weixin.qq.com/s/AiRkxaLyy09g6Ib2t3LaOw 作者最近在Fit大會發表了一個關於使用USB攻擊智能路由器的議題,會議結束後共享了PPT,可有的朋友還不是很理解,所以藉著這次在F...

原文地址:https://www.ripstech.com/php-security-calendar-2018/ RIPSTECH PRESENTS PHP SECURITY CALENDAR 是由 RIPS 團隊出品的PHP程式碼安全審...

原文地址:https://techvomit.net/web-application-penetration-testing-notes/ WEB APPLICATION PENETRATION TESTING NOTES 前言引用來源:h...

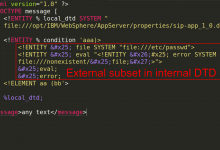

原文地址:https://mohemiv.com/all/exploiting-xxe-with-local-dtd-files/ This little technique can force your blind XXE to outp...

原文地址:https://github.com/swisskyrepo/PayloadsAllTheThings A list of useful payloads and bypass for Web Application Securi...

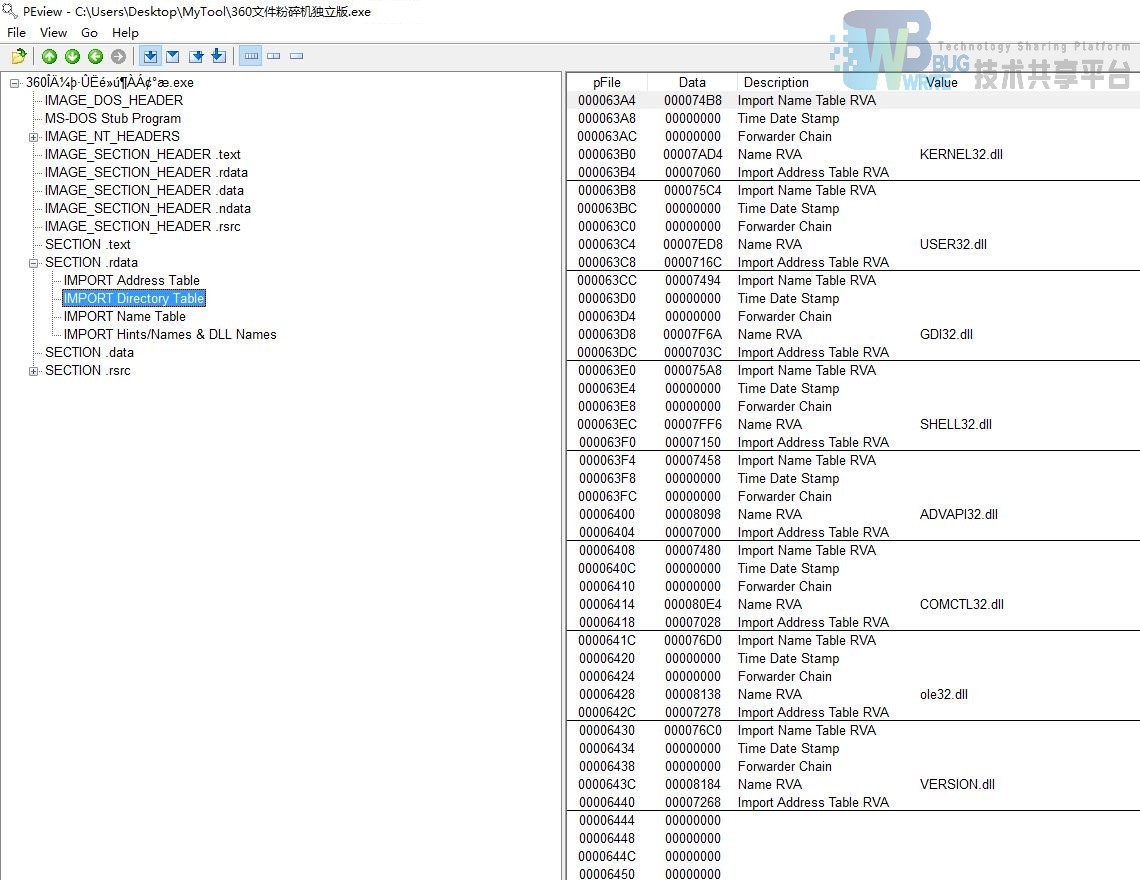

原文地址:https://www.write-bug.com/article/1883.html DLL劫持技術的原理是: 由於輸入表中只包含DLL名而沒有它的路徑名,因此載入程式必須在磁碟上搜索DLL檔案。首先會嘗試從當前程式所在的目錄載...