CVE-2019-6116: GhostScript沙箱繞過命令執行漏洞預警

原文地址:https://www.anquanke.com/post/id/170255 0x00 漏洞背景 2019年1月23日晚,Artifex官方在ghostscriptf的master分支上提交合並了多達6處的修復。旨在修復 CVE...

波波的寂寞世界

波波的寂寞世界

原文地址:https://www.anquanke.com/post/id/170255 0x00 漏洞背景 2019年1月23日晚,Artifex官方在ghostscriptf的master分支上提交合並了多達6處的修復。旨在修復 CVE...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

原文地址:https://justi.cz/security/2019/01/22/apt-rce.html tl;dr I found a vulnerability in apt that allows a network man-in...

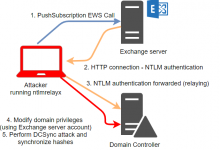

原文地址:https://dirkjanm.io/abusing-exchange-one-api-call-away-from-domain-admin/ In most organisations using Active Direct...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

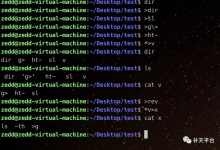

原文地址:https://mp.weixin.qq.com/s/Hm6TiLHiAygrJr-MGRq9Mw 通過易受攻擊的應用程式在主機作業系統上執行任意命令。當應用程式將不安全的使用者提供的資料(表單,cookie,HTTP標頭等)傳遞...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

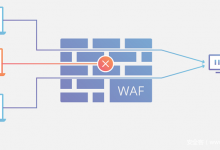

原文地址:https://www.anquanke.com/post/id/169738 本文是在《在HTTP協議層面繞過WAF》基礎上作了一些簡單的補充,文中介紹的方法對於常規的WAF基本上能直接Bypass,並不能繞過Filter、程式...