VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載了一個經典漏洞靶場,給大家進行演示,希望讓初學者知道滲透測試的套路,可以更快的成長。

首先,先查詢自己本地的IP,可以透過 ifconfig查詢。

eth0 192.168.44.136 這是本地IP ,同時也是攻擊者端

接著我們透過nmap工具,使用參數-sP,透過Ping的方式來快速尋找當前網段的其他主機

找到標的物端(192.168.44.139)後,接下來繼續使用Nmap掃描該主機開啟的相關服務。

使用#Nmap -A 192.168.44.139,-A 是完整掃描的意思。

發現開啟了22 port 、111 port、726 port 、2049 port,沒有80與443 port,且經瀏覽器訪問該標的IP也無法訪問,所以這題靶機初步判斷是沒有網站的。於是可以嘗試從其他服務下手。

22 port 是SSH登入,一般可能會尋找相關OpenSSH版本號的CVE 或 暴力破解登入

值得注意的是 2049 port nfs服務,這邊引起了我的興趣。

我們可以對它進行Showmount來查看該標的的共享文件。

#showmount -e 192.168.44.139

結果顯示出來,該mount掛載路徑為 /home/user/storage,且看起來是everyone,任何人都可以掛載的樣子。

於是我們先建立一個暫存目錄 #mkdir test,然後透過mount將 標的端主機的/home/user/storage 掛載到我們攻擊端Kali主機上的 test目錄下。

#mount -t nfs 192.168.44.139:/home/user/storage test

然後進入 test目錄後,查看當前目錄檔案 ls ,發現存在 backup.7z,經解壓縮後發現需要解壓縮密碼,

於是可以使用爆破腳本來解開密碼,字典檔使用Kali上的rockyou.txt字典檔。

#./7z-crack.sh backup.7z /usr/share/wordlists/rockyou.txt

幾秒鐘後,結果出來了,壓縮檔密碼為 chocolate

於是將壓縮檔密碼解開後,發現有許多圖檔與id_rsa、id_rsa.pub。

而id_rsa.pub看起來像是 ssh登入會使用到的。

透過cat命令 查看id_rsa.pub檔案,在最後一段可以看到 user@fourandsix2 ,看起來像是該標的端主機的帳號

因為ssh登入該標的端,會需要輸入密碼

#ssh -i id_rsa [email protected]

所以我們也嘗試爆破下id_rsa的文件密碼

使用id_rsa爆破腳本,字典檔一樣使用rockyou.txt

#./rsa_crack.sh id_rsa /usr/share/wordlists/rockyou.txt

馬上可以發現,密碼為12345678

有了ssh密碼後,接下來就可以直接登入了

#ssh -i id_rsa [email protected]

password:12345678

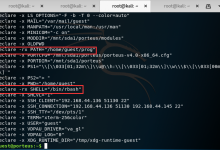

登入主機後,先簡單蒐集下資訊,透過id、uname -a等命令,查看當前用戶與系統資訊,也可檢查下 /etc/passwd

經一番搜尋後,最後發現該主機使用了doas服務,什麼是doas ? 不懂的可以看下這篇

大概就是用來取代sudo的。

查看下 /etc/doas.conf,大概就是說可用doas提權到root,然後從/usr/bin/less訪問到/var/log/auth.log的檔案,一種可以提權的味道。

於是我們透過doas,doas /usr/bin/less /var/log/authlog,然後按下鍵盤 v 後 輸入 !sh 離開。

接著就可以查看下當前用戶 id,成功提權到 root 了

成功就在眼前,進入到/root目錄,發現有flag.txt,於是直接 cat flag.txt。

flag出現了。

結束。