VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載了一個經典漏洞靶場,給大家進行演示,希望讓初學者知道滲透測試的套路,可以更快的成長。

這題靶機漏洞非常多,這邊介紹其中一個點。

首先,先查詢自己本地的IP,可以透過 ifconfig查詢。

eth0 192.168.44.136 這是本地IP ,同時也是攻擊者端

使用nmap -sP ,透過ping 快速掃描當前網段的其他主機,結果可發現標的端為 192.168.44.144

使用nmap -A 完整掃描該主機服務。

該主機開啟21 port、22 port、25 port、53 port、80 port、110 port、111 port、139 port、143 port、445 port、3306 port、5432 port、8080 port、27017 port等

透過Dirb掃描,發現幾個感興趣的目錄,如/cms、/drupal、/phpmyadmin、robots.txt等

從/robots.txt可發現該mongoadmin地址,且無須驗證即可查看,進入資料庫查看發現該主機ssh的帳號密碼

帳號 typhoon

密碼789456123

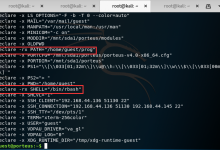

ssh成功登入主機後,透過id查看當前用戶,並uname -a查看主機版本資訊,可發現該Linux Kernel 版本為 3.13.0 舊版

於是可直接透過overlayfs 來提權。

先進入到 /tmp目錄後,下載該exploit,然後透過gcc編譯下,後執行。

便成功提權為root。

接著進入到 /root目錄後,即可得到flag。

結束。