原文出處:https://mp.weixin.qq.com/s/ca6iox11dV-WL2-37KqTfA

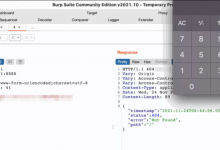

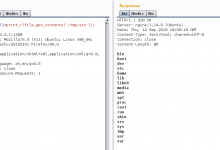

Oracle官方釋出了7月份的關鍵補丁更新CPU(Critical Patch Update),其中包含一個啟明星辰ADLab安全研究人員發現並通報給Oracle的高危遠端程式碼執行漏洞(CVE-2018-2893),通過該漏洞攻擊者可以在未授權的情況下遠端執行任意程式碼。該漏洞通過JRMP 協議利用RMI機制的缺陷達到執行任意反序列化程式碼的目的。攻擊者可以在未授權的情況下將payload封裝在T3協議中,通過對T3協議中的payload進行反序列化,從而實現對存在漏洞的WebLogic元件進行遠端攻擊,執行任意程式碼並可獲取目標系統的所有許可權。

漏洞影響範圍

WebLogic 10.3.6.0

WebLogic 12.1.3.0

WebLogic 12.2.1.2

WebLogic 12.2.1.3

以上均為官方支援的版本。

文章圖片來源:https://www.oracle.com

前言引用來源:https://mp.weixin.qq.com/s/ca6iox11dV-WL2-37KqTfA

如文章侵犯,作者有疑義,請來信聯繫[email protected],將立即刪除,謝謝。

-------------------

如果你認同支持我們每日分享的文章的話,請幫我們按個讚並且點擊追蹤「搶先看」,這樣就可以快速獲得最新消息囉!

您的分享及點讚,是我們最大的動力來源。

https://www.facebook.com/LonelyPoPo/