AD Pentest Mindmap

Twitter 看到,順便保存記錄一下 關於 AD 攻擊的 Mindmap https://orange-cyberdefense.github.io/ocd-mindmaps/img/pentest_ad_dark_2022_11.svg...

Twitter 看到,順便保存記錄一下 關於 AD 攻擊的 Mindmap https://orange-cyberdefense.github.io/ocd-mindmaps/img/pentest_ad_dark_2022_11.svg...

我的 Certified Red Team Professional (CRTP) 之旅 2021 我完成了由 PentesterAcademy (https://www.pentesteracademy.com/activedirecto...

時常需要對 SQL Server xp_cmdshell 進行設定,筆記一下。 文章資料來源:https://www.cnblogs.com/jerrylocker/p/10938899.html xp_cmdshell 第一種:在SQL ...

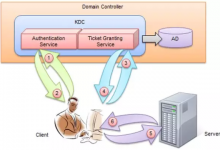

原文地址:https://mp.weixin.qq.com/s?__biz=Mzg3NzE5OTA5NQ==&mid=2247483807&idx=1&sn=59be50aa5cc735f055db596269a857ce&chksm=cf...

![[漏洞預警]NagiosXI 全版本遠端程式碼執行-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2019/04/nagios-220x150.png)

原文地址:https://lihi.cc/b80Sz Nagios XI是一款易於使用,完整的IT基礎架構監控應用程式,能夠監控企業的關鍵伺服器,網路裝置,服務和應用程式,並在出現問題時通知企業管理員。 Nagios XI能夠通過使用內建功...

![[ 隨機福利 ] 紅隊實戰演練環境 下載-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2019/04/red-team-3-220x150.png)

原文地址:https://lihi.cc/RJgf4 此次僅共享部分基礎web環境 所有的虛擬機器環境均是模擬實際生產環境搭設,只保留最基礎的架構[ 至於後期要裝什麼程式,調什麼參數,配置,都可根據自己的實際需求隨意來 ],這麼做的目的也是...

![紅隊實戰演練環境 下載 [ 單域環境 ]-波波的寂寞世界](https://lonelysec.com/wp-content/uploads/2019/04/red-team-2-220x150.png)

原文地址:https://lihi.cc/Bp5P6 Domain,作為實際內網滲透中遇到最多的環境,我們可能急需對其有個更加體系 全方位的清晰認知,但這一切的前提是,你得先有一套屬於自己的完整 "標準" domain環境,klion作者幫...

原文地址:https://www.secpulse.com/archives/103664.html RedTeam的起源是出現在軍事領域方面,人們意識到,要做到更好的防守,就需要去攻擊自己的防禦,才能更好的找到防守的弱點,在國內,進攻方為...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

原文地址:https://www.kitploit.com/2019/03/phantom-evasion-python-av-evasion-tool.html Phantom-Evasion is an interactive anti...