如何使用PowerShell Empire繞過Windows Defender

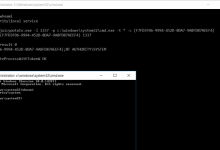

原文地址:https://xz.aliyun.com/t/4159 Windows自帶的防毒軟體Defender在阻止很多攻擊手法方面都做得很好,包括使用PowerShell Empire等工具建立C2通訊。作者最近在研究一種在啟用了Def...

原文地址:https://xz.aliyun.com/t/4159 Windows自帶的防毒軟體Defender在阻止很多攻擊手法方面都做得很好,包括使用PowerShell Empire等工具建立C2通訊。作者最近在研究一種在啟用了Def...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

原文地址:http://www.4hou.com/technology/13698.html Juicy Potato是一款Windows系統的本地提權工具,是在工具RottenPotatoNG的基礎上做了擴充套件,適用條件更廣。 利用的前...

原文地址:https://blog.csdn.net/qq_36328915/article/details/79304977 紀錄一下,用Metasploit生成Windows backdoor,產生exe,Reverse shell回K...

原文地址:https://www.anquanke.com/post/id/171403 在本文中,我們講述瞭如何使用WinAFL模糊測試工具找到WinRAR中的邏輯錯誤,並利用它來完全控制失陷主機的故事。該漏洞僅通過提取精心構造的存檔檔案...

原文地址:https://github.com/Micropoor/Micro8 連載其中包括穿插在工作中的項目心得筆記,包括但不限制於程式碼審計,web滲透,內網滲透,域滲透,隧道介紹,日誌溯源與暴力溯源等。滲透測試/APT模擬攻擊,是一...

原文地址:https://xz.aliyun.com/t/4090 在伺服器被入侵後進行應急響應無非通過檔案排查、網路排查、程序排查、系統資訊排查等方法進行入侵排查。下面就一些常見技巧以及公開的工具進行剖析介紹 前言引用來源:https:/...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

原文地址:https://github.com/Ridter/Intranet_Penetration_Tips 內網滲透TIPS 前言引用來源:https://github.com/Ridter/Intranet_Penetration_...