Vulnhub x SolidState: 1

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

VulnHub是一個面向所有人開放的安全靶場,裡面有很多安全環境,只要下載相關映像檔,在相關虛擬機器上面執行就可以練習相關靶場了。裡面設計了好多關,如果有耐心一定可以到達峰頂。許多考OSCP人員,也會利用Vulnhub靶場進行刷題。我們下載...

原文地址:https://www.freebuf.com/column/164986.html 通過對MSDN上一些處理不同COM指令碼的調查和測試,結合網上的分享,我發現了一些有意思的東西,這些發現可能是遠端呼叫執行指令碼新方法。 其中最...

原文地址:https://mp.weixin.qq.com/s?__biz=MzI5Nzc0OTkxOQ==&mid=2247483837&idx=1&sn=34d3f9eb803f09a45586882f0c6c1...

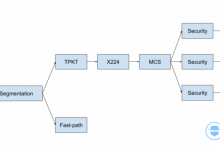

原文地址:https://nosec.org/home/detail/2093.html 在這篇文章中,作者將展示最新開發的開源項目PyRDP(https://github.com/gosecure/pyrdp),它既可以當作MITM,也可...

原文地址:https://www.freebuf.com/articles/web/192052.html 摘要:千辛萬苦拿到的 webshell 居然無法執行系統命令,懷疑服務端 disable_functions 禁用了命令執行函數,通...

原文地址:https://github.com/swisskyrepo/PayloadsAllTheThings A list of useful payloads and bypass for Web Application Securi...

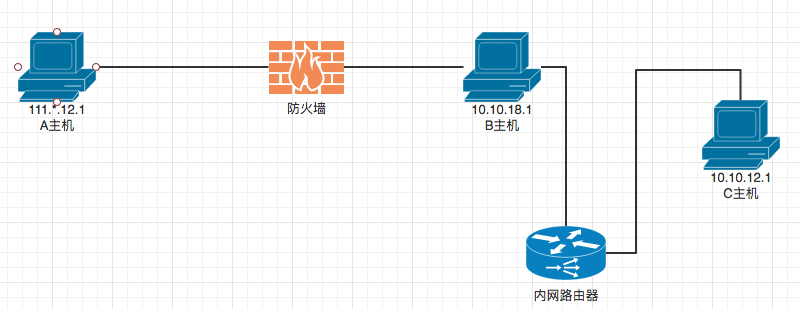

原文地址:https://payloads.online/archivers/2018-02-02/1 由於在內網滲透的過程中面對的網路環境都是千奇百怪的,我們需要探測連線情況。 需要使用到端口轉發技術來讓我們訪問到內網其他主機中,或者將內...

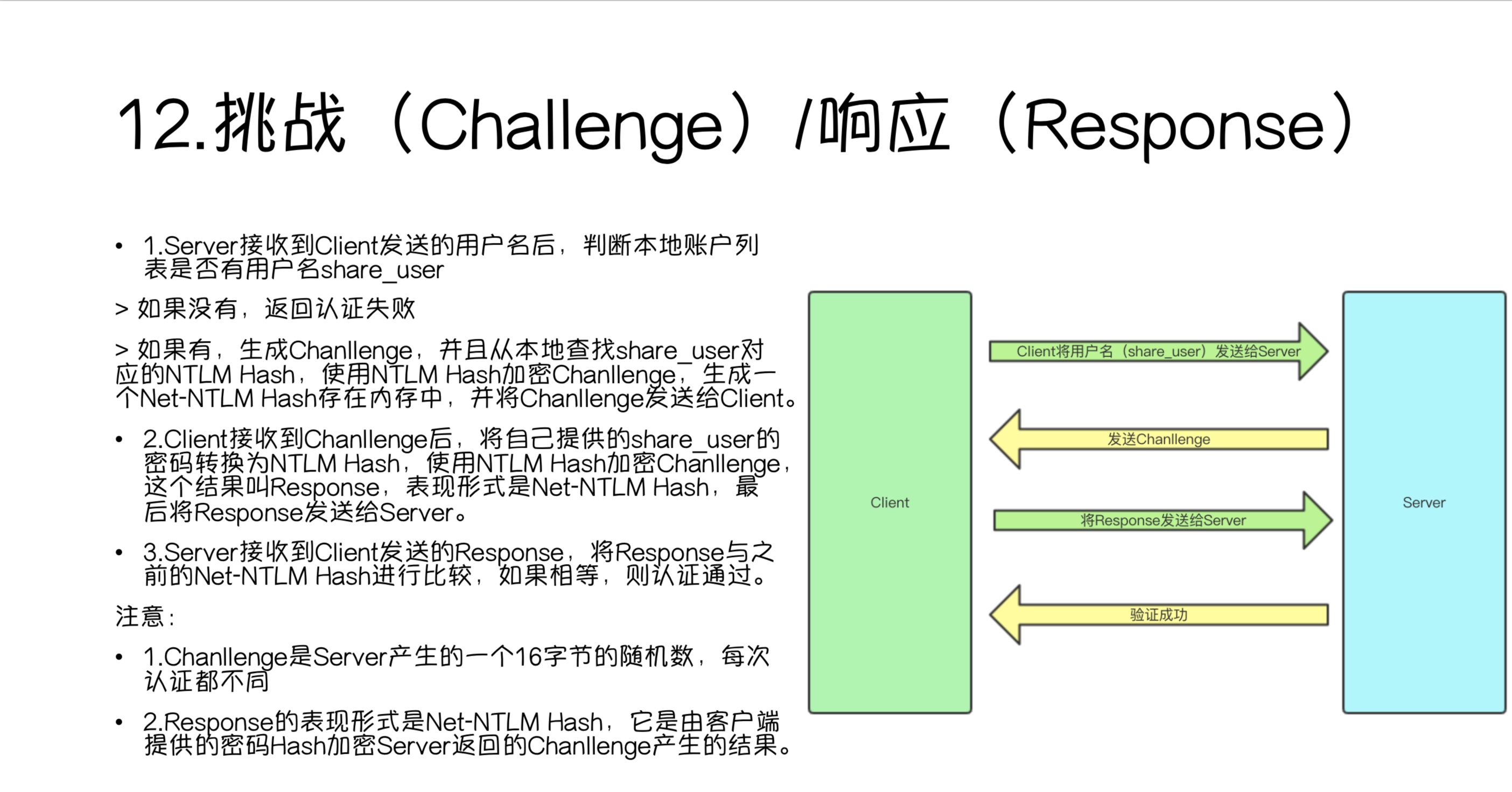

原文地址:https://payloads.online/archivers/2018-11-30/1 本次議題圍繞著Windows認證分別講解了: Pass The Hash Silver Tickets、Golden Tickets、 ...

原文出處:https://www.anquanke.com/post/id/163240 簡述 為了逃避監測,繞過殺軟,更好的隱藏自身,很多木馬的傳輸層都使用了隧道技術,那什麼是隧道技術(我是誰)?其傳輸有什麼特點(我從哪裡來)?隧道技術的...

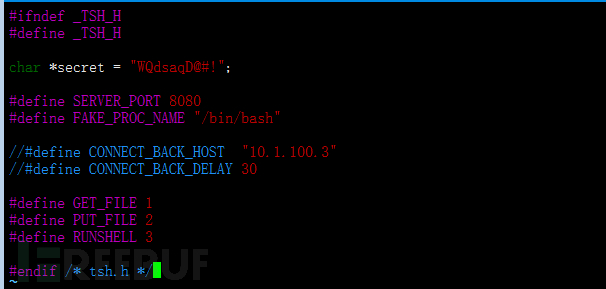

Tiny Shell 是一款開源的Unix類後門shell工具,由C語言編寫,體積小(在kali系統上編譯後只有55K大小)。 分為客戶端和服務端,支援正向連線模式(即服務端在遠端執行,使用者遠端直接連結),和反彈連線模式(使用者在自己伺服...