Window 提權基礎

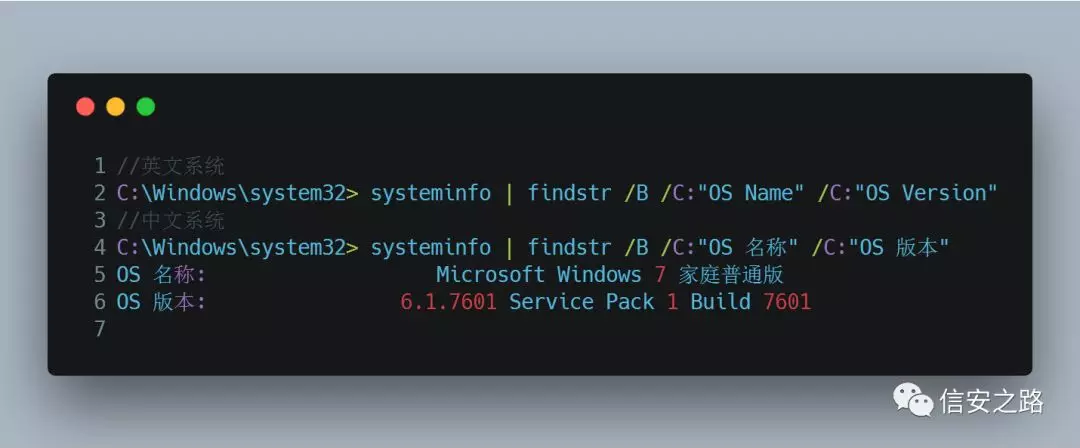

這個教程從 Windows 的低權限 shell 開始講述如何提權。我們可能利用某個 EXP 或者從客戶端攻擊取得了一個反彈 shell 。最開始我們還不了解這台計算機,不知道它是乾什麼用的,連接到哪裡,有什麼等級的權限或者甚至不知道它是什...

這個教程從 Windows 的低權限 shell 開始講述如何提權。我們可能利用某個 EXP 或者從客戶端攻擊取得了一個反彈 shell 。最開始我們還不了解這台計算機,不知道它是乾什麼用的,連接到哪裡,有什麼等級的權限或者甚至不知道它是什...

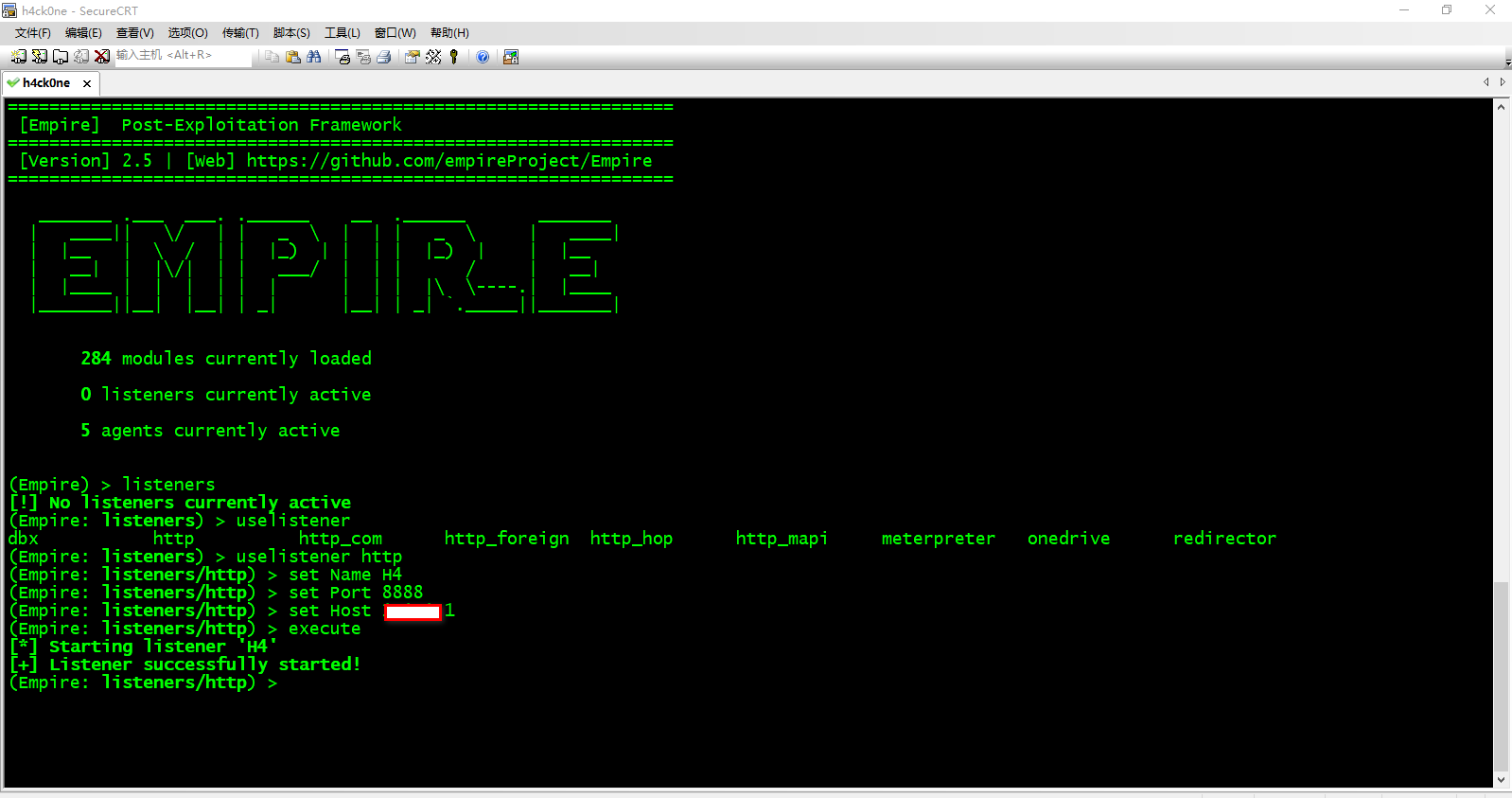

今天分享一篇在內網滲透時候常用到的工具,滲透過程中,我們會遇到各樣的環境,很多情況下,我都需要這三款工具協同工作,今天就給大家分享一下如何並聯這三款工具,實現靈活運用。 原文出處:http://www.5ecurity.cn/index.p...

今天分享一篇關於 紅隊進行滲透測試5大方面解密(描述在紅隊在各個階段層面常用的技術、知識、工具) 原文出處:https://medium.com/@adam.toscher/top-five-ways-the-red-team-breach...

說明: 這個系列的JBoss都是批量獲取的,並不是針對某地區某組織而為。 WebShell如同上一篇文章獲取,但是這次是直接上傳jsp腳本文件,這樣更加快捷。 原文出處:http://rcoil.me/2018/03/JBoss%E5%BC...

說明: 本文中有個錯誤的概念驗證,在判斷域管理員的時候不能這麼判斷的,是不合理的。主要原因是在實操的時候,剛好能夠使用Administrator用戶密碼登陸域,所以文章中就這麼下結論了。這只是一個小概率事件,不成定律。 原文出處:http:...

今天分享一篇由Jboss引起的內網滲透,透過資訊蒐集、MS17-010、MS14-068、GPP等方式來達到內網滲透。 原文出處:http://rcoil.me/2017/10/Jboss%E5%BC%95%E8%B5%B7%E7%9A%8...

今天分享一篇內網滲透知識,總結了非常多的思路手法。 要注意每個內網的環境一定都不相同,必須要懂得靈活變通。 原文出處:https://www.anquanke.com/post/id/92646#0-fbook-1-26153-b182d7...

這幾天收到好幾位小伙伴們對內網滲透有興趣想了解,在這邊分享一張由資安人員klionsec整理的內網滲透流程圖。 流程思路很多,大家可以將圖片放大慢慢看。 原文出處:https://raw.githubusercontent.com/phit...