原文出處:https://bbs.pediy.com/thread-229447.htm

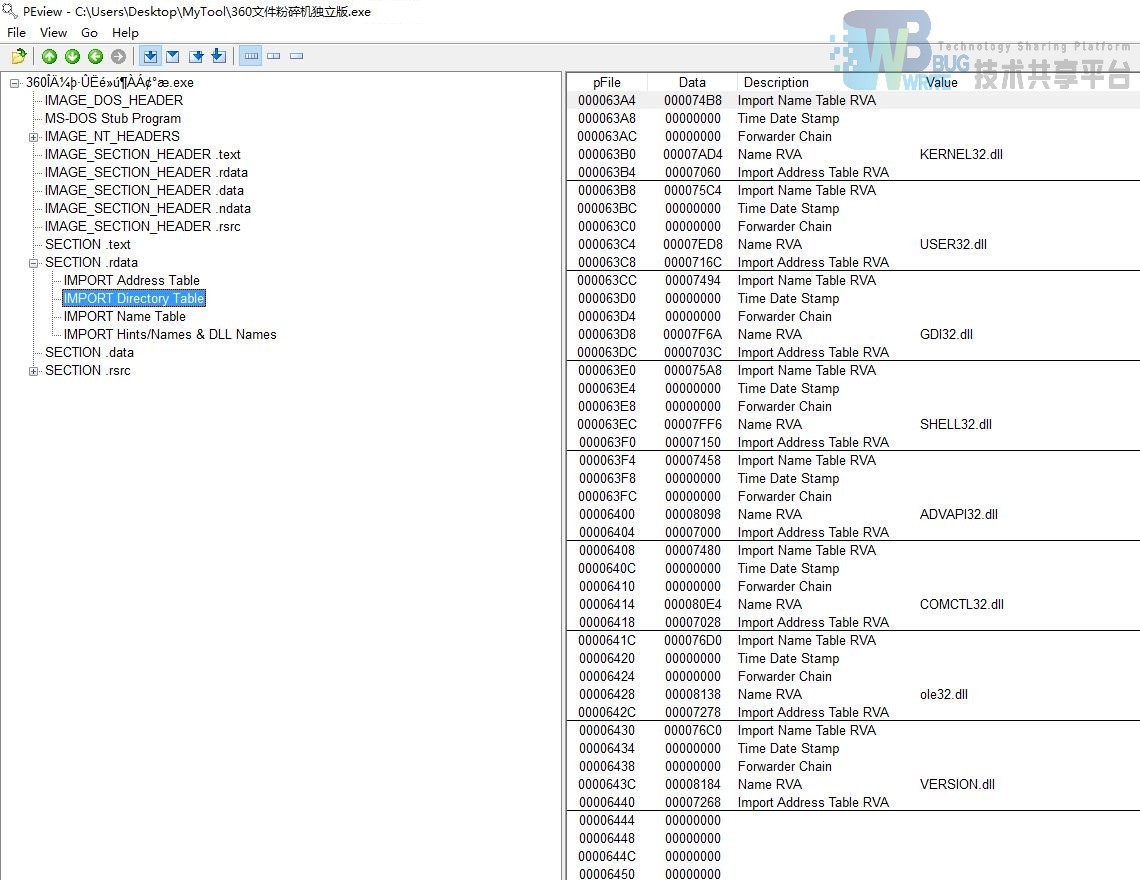

漏洞原理

printf 屬於可變參數函數,函數調用者可任意指定參數和數量,這也是漏洞產生的原因。

通過題目讓讓大家能了解到如何利用printf leak出函數地址

並且通過printf進行canary繞過

這裡也帶著大家複習了下gdb的基本操作和棧溢出偏移量的獲取

文章圖片來源:https://bbs.pediy.com/thread-229447.htm

前言引用來源:https://bbs.pediy.com/thread-229447.htm

如文章侵犯,作者有疑義,請來信聯繫[email protected],將立即刪除,謝謝。

-------------------

如果你認同支持我們每日分享的文章的話,請幫我們按個讚並且點擊追蹤「搶先看」,這樣就可以快速獲得最新消息囉!

您的分享及點讚,是我們最大的動力來源。

https://www.facebook.com/LonelyPoPo/