利用SSTI漏洞獲取伺服器Shell

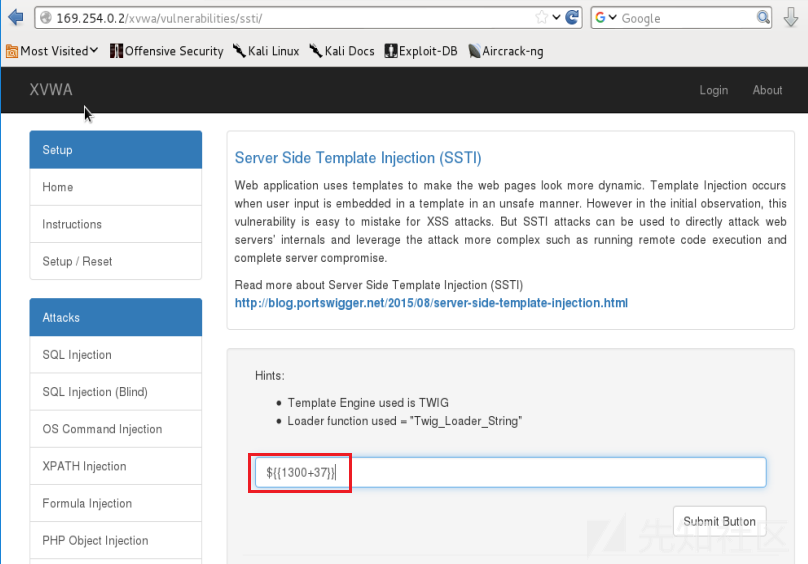

原文出處:https://xz.aliyun.com/t/2637 在本文中,我們將為讀者演示如何利用伺服器端模板注入(SSTI)漏洞來取得託管應用程式的伺服器的Shell。 我們都知道,由於模板引擎支援使用靜態模板檔案,並在執行時用HTM...

原文出處:https://xz.aliyun.com/t/2637 在本文中,我們將為讀者演示如何利用伺服器端模板注入(SSTI)漏洞來取得託管應用程式的伺服器的Shell。 我們都知道,由於模板引擎支援使用靜態模板檔案,並在執行時用HTM...

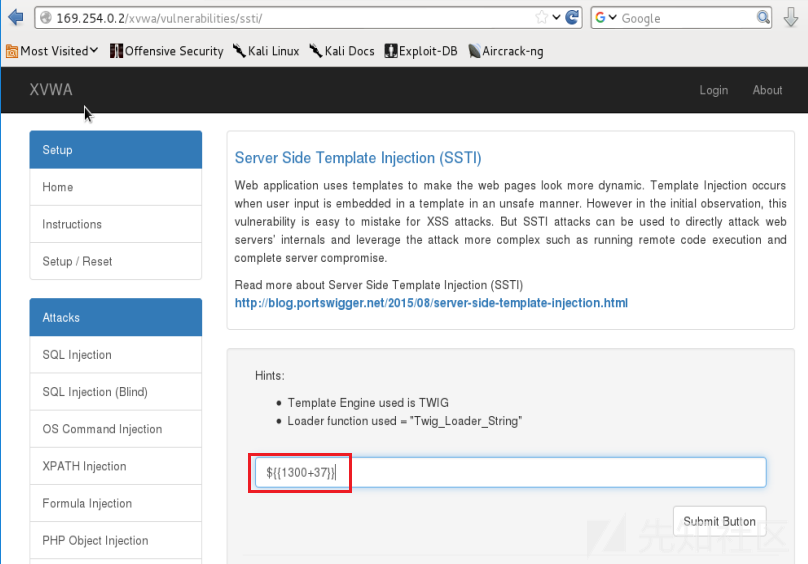

原文出處:https://www.leavesongs.com/PENETRATION/gitea-remote-command-execution.html Git LFS是Git為大檔案設定的儲存容器,我們可以理解為,他將真正的檔案儲存...

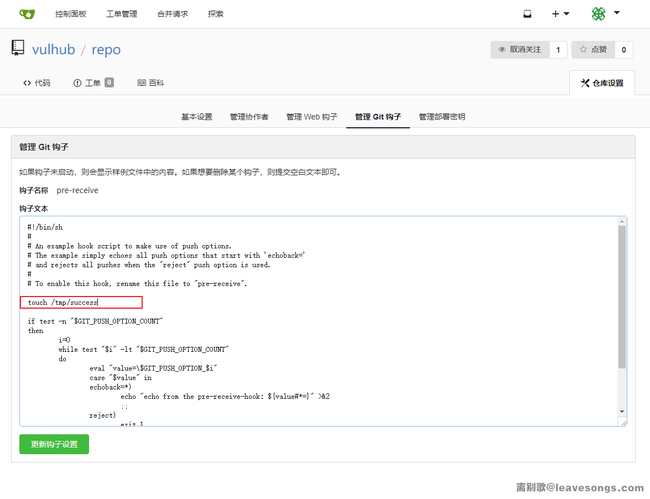

原文出處:https://mp.weixin.qq.com/s/iBLrrXHvs7agPywVW7TZrg 使用Struts2老版本的PoC無法正常彈出計算器,會在獲取#context時得到null值,導致['com.opensympho...

原文出處:https://thehackernews.com/2018/08/ghostscript-postscript-vulnerability.html Google Project Zero's security research...

原文出處:https://www.anquanke.com/post/id/156930 本文以GraphQL中一些容易讓初學者與典型Web API(為了便於理解,下文以目前流行的RESTful API為例代指)混淆或錯誤理解的概念特性進行...

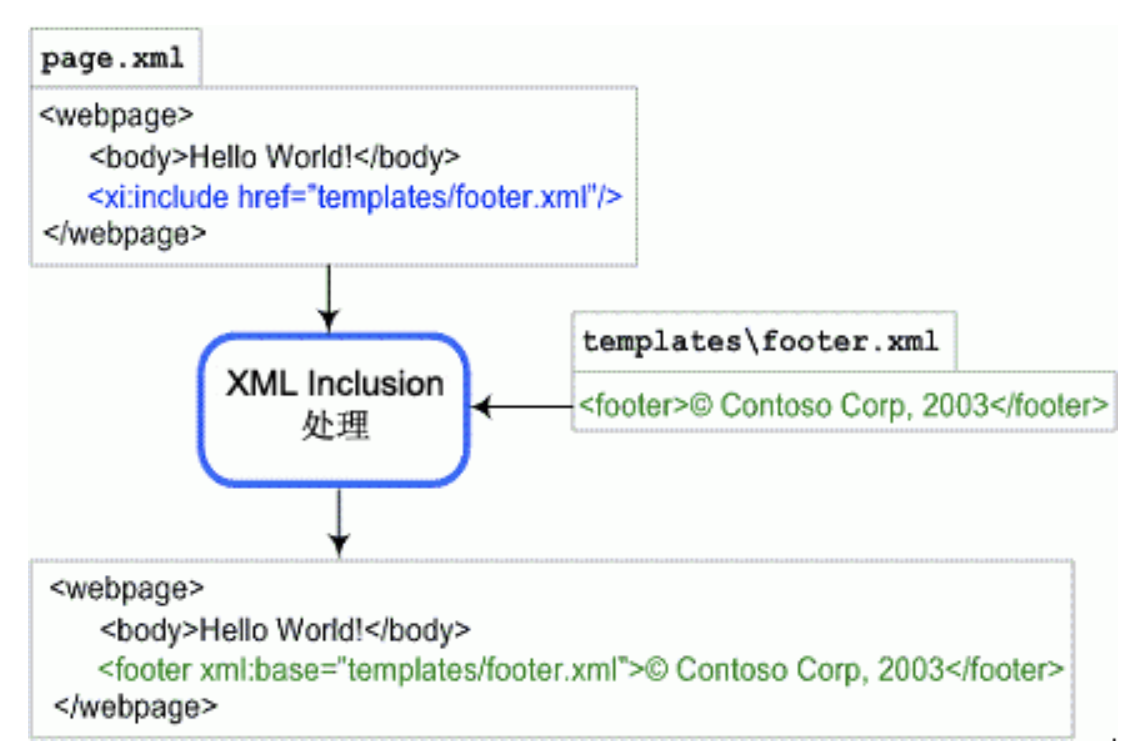

原文出處:http://skysec.top/2018/08/18/%E6%B5%85%E6%9E%90xml%E4%B9%8Bxinclude-xslt/ xinclude可以理解為xml include熟悉編譯腳本語言的一定熟知,像ph...

原文出處:https://blog.ripstech.com/2018/new-php-exploitation-technique/ The security researcher Sam Thomas from Secarma foun...

原文出處:https://googleprojectzero.blogspot.com/2018/08/the-problems-and-promise-of-webassembly.html WebAssembly is a format...

原文出處:https://www.anquanke.com/post/id/153232 in_array()函數、filter_var()函數、class_exists()函數、htmlentities()函數、openssl_verif...

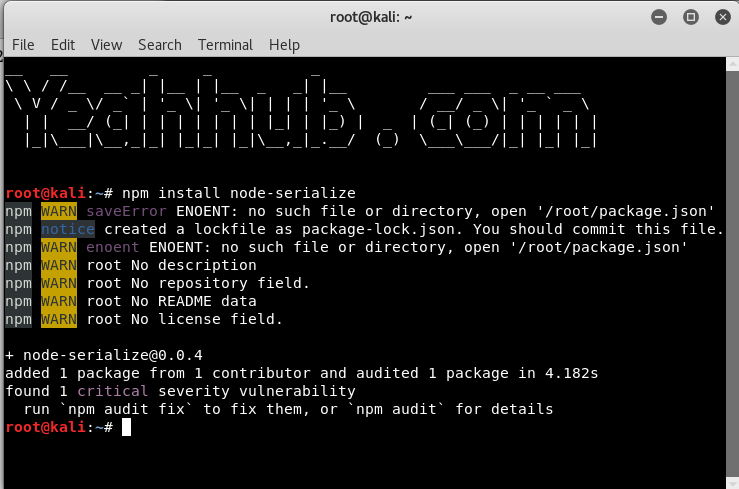

原文出處:http://www.4hou.com/web/13024.html node.js的序列化過程中存在遠端程式碼執行漏洞。更直白的說,其實是node.js的node-serialize庫存在漏洞。通過傳輸JavaScript II...